Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

24 octobre 2022

Microsoft 365 permet aux utilisateurs de partager des documents ou d’inviter des personnes extérieures à l’organisation dans des groupes de collaboration. Ces utilisateurs externes sont par défaut nommés invités dans l’environnement Microsoft 365.

Cette facilité de collaboration avec l’externe fait naître le besoin d’améliorer la gestion des accès et des partages dans Microsoft 365.

Seulement 64% des équipes informatiques disposent d'un moyen pour contrôler les partages avec des personnes extérieures à l'entreprise - Etude Microsoft 365 datant de 2021.

Pourtant la gestion des accès externes et du cycle de vie de la donnée est essentielle pour garantir la sécurité des données : détecter les liens de partages externes, s’assurer qu’ils sont bien conformes et les corriger si nécessaire.

Dans ce contexte, les administrateurs ou les équipes sécurité ont un rôle à jouer.

Premièrement, il n’est pas recommandé de fermer les partages avec les externes, cela peut provoquer la montée du Shadow IT (outils non approuvés par l'IT).

Par contre, le paramétrage des invités et des partages externes par les administrateurs reste une approche importante et proactive pour atténuer les vulnérabilités, même lorsqu'un correctif n'est pas encore disponible. Cela va permettre d’appliquer des barrières de protection pour sécuriser le contenu de l’entreprise.

Au lieu de désactiver l’accès invité au tenant, les administrateurs Microsoft 365 peuvent les restreindre. Via PowerShell, ils peuvent empêcher un invité à accéder à certains groupes spécifiques ou bloquer des invités provenant d’un domaine spécifique.

Les identités des invités externes peuvent être usurpées. La mise en place d’une authentification multi facteur permet de vérifier l’identité de l’utilisateur sur un autre terminal et de réduire les risques de compromission.

Pour une stratégie d’identité renforcée, en plus de l’authentification multi facteur, il est possible d'activer un délai d’expiration de session. Les invités devront s’authentifier régulièrement pour accéder à leur compte. Cela permet de vérifier la sécurité du périphérique et l’identité de l’accédant.

En utilisant des étiquettes de confidentialité de Microsoft Purview Information Protection et l’outil de DLP d’Azure AD, il est possible de définir des stratégies pour suivre et contrôler les données sensibles.

IDECSI complète l’offre de Microsoft en intégrant les étiquettes de classification Purview et en proposant une plateforme de monitoring avancé pour superviser et être alerté en cas de surexposition ou de compromission.

Mieux suivre les accès sur les données sensibles avec IDECSI

Dans Microsoft 365, la gestion des partages se fait par des liens de partage et il en existe plusieurs : Anonyme (tout le monde), Toute entreprise, Utilisateur Spécifique.

Dans le cas, où le partage anonyme reste autorisé, les équipes admins peuvent ajouter des paramétrages supplémentaires pour réduire les risques.

Lorsqu’un utilisateur décide de partager un document ou un dossier via OneDrive ou SharePoint, le lien Anonyme s’applique par défaut, lorsqu’il est actif dans l’organisation.

Si l’utilisateur ne modifie pas le lien par défaut, il va créer sans le vouloir un lien anonyme accessible par tout le monde et sans besoin d’authentification.

Les administrateurs peuvent définir le lien par défaut ‘Toute entreprise’ ou ‘Personne spécifique’, la deuxième étant l'option la plus sécurisée.

Certaines données stockées sur SharePoint, Microsoft Teams ou encore OneDrive sont amenées à être conservées.

En imposant une date d’expiration pour les liens Anonymes, les accès des invités seront automatiquement revus sans l’intervention des utilisateurs. Cela permet d’éviter des accès inattendus dans le temps et des modifications non souhaitées.

Il existe plusieurs permissions possibles pour les liens de partage Microsoft : modification, lecture, téléchargement.

Par défaut, les liens sont paramétrés sur ‘Modification’ mais les équipes admins peuvent pousser par défaut une permission en lecture seule. Ainsi les invités ne pourront pas modifier le contenu du document partagé.

La meilleure pratique pour la gestion des partages externes reste encore la sensibilisation des utilisateurs.

Les utilisateurs sont aujourd’hui les administrateurs de leurs ressources. D’ailleurs la création d’un partage commence avec eux via la création d’un lien de partage, la création d’une équipe teams ou d’un site SharePoint.

C’est pourquoi, aujourd’hui, la sensibilisation des collaborateurs aux enjeux de sécurité devient indispensable pour prévenir les risques de fuite de données.

Découvrir l’article : Bonnes pratiques sur les partages externes Microsoft 365 pour les utilisateurs

L’activation des partages externes comporte des risques (fuite de données, non contrôle sur les partages, illégitimité du partage dans le temps). Il est recommandé de mettre en place des règles de gouvernance pour réduire ces risques.

La visibilité est le cœur de cette stratégie de gouvernance. Des solutions natives Microsoft ou tiers existent pour comprendre comment les données sont utilisées et superviser les accès.

A la suite de l’audit de l’environnement, il est possible d’appliquer une stratégie de revue de droits des accès. La revue des accès dans le temps permet de s’assurer que les droits accordés à des utilisateurs est conforme à la politique de sécurité d'une entreprise et à l’activité de l’utilisateur.

Azure AD Access Reviews est l’outil de Microsoft pour suivre et gérer l’appartenance à des groupes internes et donc les accès. Via le lancement de campagnes de revue des accès, il est possible d’envoyer des notifications aux propriétaires de groupes Teams ou SharePoint pour valider les membres.

Azure AD Access Reviews permet d’impliquer les utilisateurs sur les revues des accès et d’assurer un examen régulier sur les accès effectués aux ressources.

A la suite du lancement de la campagne, les propriétaires des groupes Teams / SharePoint recevront un email avec le groupe à vérifier. La vérification se fera uniquement au niveau des membres et ne concernera pas les canaux partagés.

Les permissions ou liens de partages réalisés en dehors des membres d’une équipe Teams (sur SharePoint par exemple) ne pourront pas faire partie de la campagne de recertification.

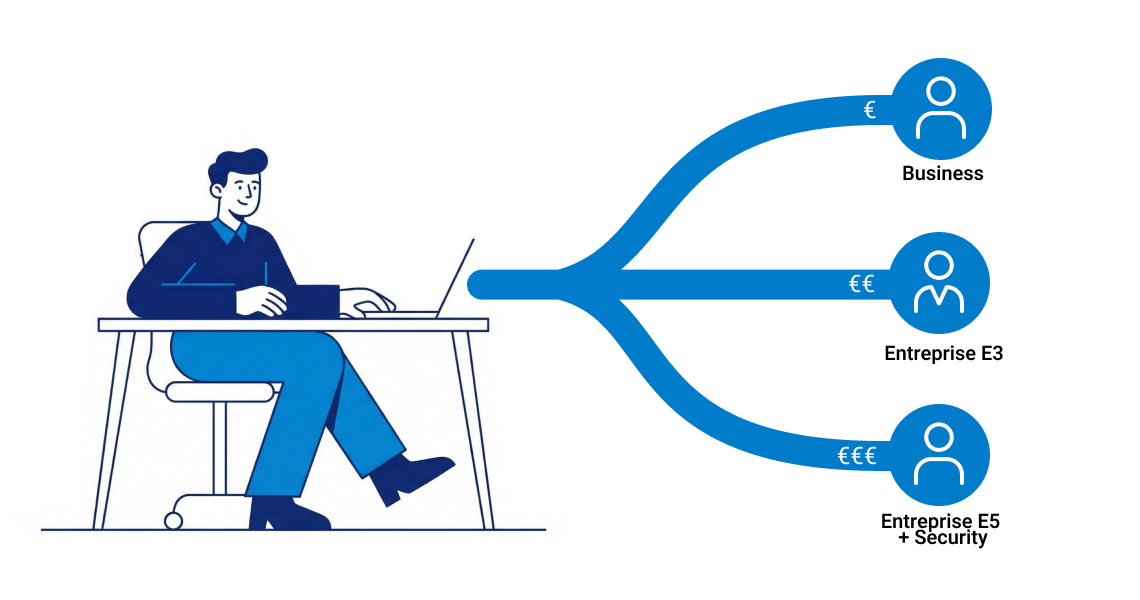

Cet outil est uniquement proposé dans la licence Azure AD P2 (compris dans la licence E5 de Microsoft).

IDECSI a développé un outil de recertification, qui complète l’offre de Microsoft en adressant tous les outils collaboratifs Microsoft 365 et quel que soit le niveau de licence.

Pour cela, les équipes sécurité et administrateurs disposent d’une solution pour lancer rapidement des audits et consulter rapidement les partages à risque (externes, anonymes) et la surexposition des données sur le tenant.

Les administrateurs peuvent ensuite lancer des campagnes de revues de droits automatisées et programmables :

Des rapports personnalisée sont ensuite disponibles sur la plateforme pour analyser les résultats des campagnes en cours (suivi des demandes, des validations, planification).

L’utilisateur dispose, quant à lui, d’un tableau de bord de sécurité pour mettre en place une gouvernance sur ses données et une revue des partages depuis un portail unique, nommé MyDataSecurity.

Dans le cadre d’une campagne, les utilisateurs recevront en plus une notification pour recertifier l’ensemble des droits et pourront appliquer une remédiation automatique.

Découvrir la solution revue de droits IDECSI

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

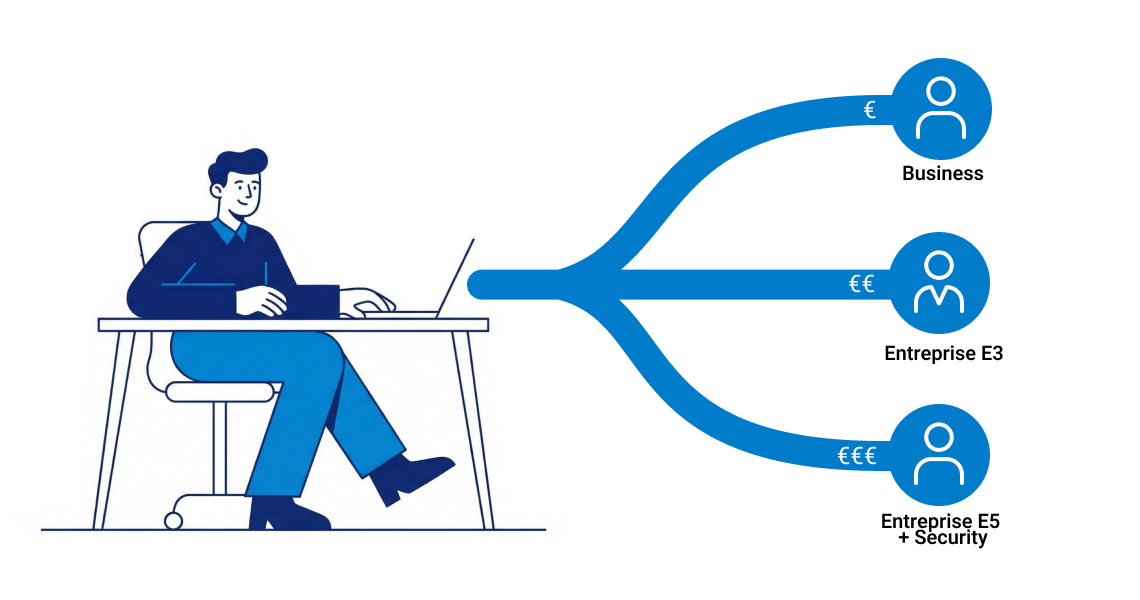

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article

Réduire la facture de stockage Microsoft 365 : la solution clé pour les achats IT

Lire l'article