Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

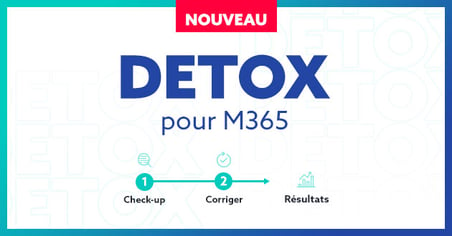

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

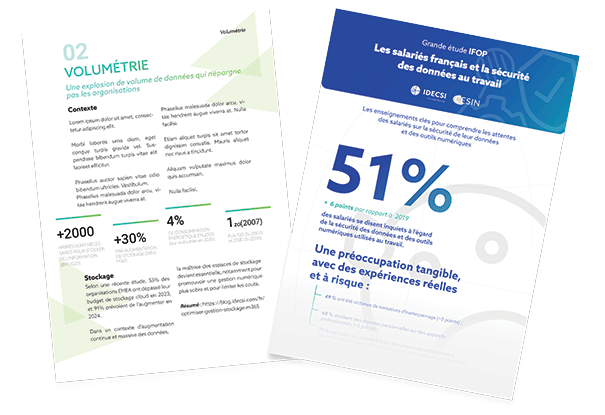

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

07 mars 2024

L'arrivée de Copilot augmente les capacités de productivité, de recherche et d'accès à l'information dans l'environnement Microsoft 365 et renforce donc le besoin de bien gouverner et maitriser les accès et les partages de données dans Teams, SharePoint, OneDrive, Outlook...

Une gestion fine des accès, des droits et des partages semble essentielle avant de déployer l'IA Copilot pour s'assurer que les utilisateurs n'aient accès qu'aux données appropriées.

Voici 5 conseils pour sécuriser l'accès aux données dans le cadre du déploiement Copilot :

Avant de déployer Copilot, les entreprises doivent faire une analyse, une photographie de leurs données, du patrimoine informationnel. L'enjeu est de comprendre où se trouvent les données, qui manipulent les plus sensibles et stratégiques, comment les données sont partagées et qui a accès à quoi.

L'analyse de risque pour le déploiement d'un outil comme Microsoft Copilot est un prérequis afin d'identifier les potentiels risques et les menaces auxquels le système d'information peut être exposé et de minimiser la surface d’attaque.

L'outil Microsoft Copilot s’appuie sur les permissions ou les politiques d'accès misent en place. Cela signifie qu'il ne proposera pas un document ou une information à une personne qui n'en n'a pas le droit. Toutefois, le risque d’un accès non autorisé, malveillant peut se produire si la configuration des droits et des autorisations n’est pas conforme.

Il faut donc avoir une attention particulière sur les accès et les autorisations grâce, par exemple, à une cartographie des accès, des droits et des permissions sur les données pour identifier les points sensibles, critiques et les corriger.

Visualiser les points critiques sur le patrimoine informationnel permet à l'entreprise d'y voir clair sur le risque de surexposition des données ou de non conformité des accès en vue d'établir un plan d'actions et de remédiation adéquat.

Dans une approche "secure by design", une fois l'analyse de risque terminée, il faut être en mesure de minimiser la surface d'attaque, de remédier les points critiques.

Dans le cas du déploiement de l'outil Copilot, l'étape de nettoyage peut être pertinente pour ajuster les permissions aux bonnes personnes et s'assurer que les accès soient sécurisés et conformes, pour cela deux parties prenantes doivent être intégrées :

L'une des principales difficultés de cette gestion, c'est son caractère évolutif, en perpétuel mouvement. Chaque jour de nouveaux fichiers sont créés et partagés, de nouvelles autorisations sont accordées. Il faut donc pouvoir suivre l'évolution des droits dans un espace de travail de plus en plus collaboratif :

L'IA générative est un outil puissant et innovant qui permet des gains de productivité considérables. Pour en tirer un maximum de bénéfices il faut accompagner ces nouveaux usages avec des cas pratiques et de la formation. Il est également essentiel d'encadrer ces usages en y ajoutant des limites et en responsabilisant les utilisateurs sur les risques, notamment autour de la sécurité des données et les conséquences d'un mauvais paramétrage / partage par exemple.

La mise en place de l'outil Copilot est un gage de confiance envers les utilisateurs finaux mais elle nécessite une approche sécurisée. Pour se prémunir contre les risques de fuite de données et de malveillance, il est précieux de mettre en place une stratégie de Data Access Governance efficace dans laquelle l’utilisateur est partie prenante. Ce processus comprend l'inventaire des données, le nettoyage, l'implication des parties prenantes et la formation des utilisateurs.

Avec la nouvelle solution d'audit dynamique DETOX pour Microsoft 365, nos clients ont les moyens de se préparer efficacement à l'adoption massive de l'outil IA générative Microsoft Copilot.

Il s'agit d'une solution “tout en un” dont l’objectif est d’éliminer les accès, les droits et les partages dangereux, à risques ou obsolètes, grâce à un audit dynamique sur les données partagées dans l’environnement Microsoft 365.

La solution inclut une phase d'audit (collecte et analyse des meta données) avec une restitution via des tableaux de bord simples et clairs (état du tenant, risques, points problématiques à corriger).

La grande force de la solution DETOX est qu'elle prévoit une remédiation de masse par les propriétaires de données. Les utilisateurs, qui ont des points critiques à corriger, font l'objet d'une campagne de revalidation et de vérification des ces points. Ils reçoivent un tableau de bord personnel, MyDataSecurity, et vérifient, corrigent les points qui nécessitent une action (validation ou correction).

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

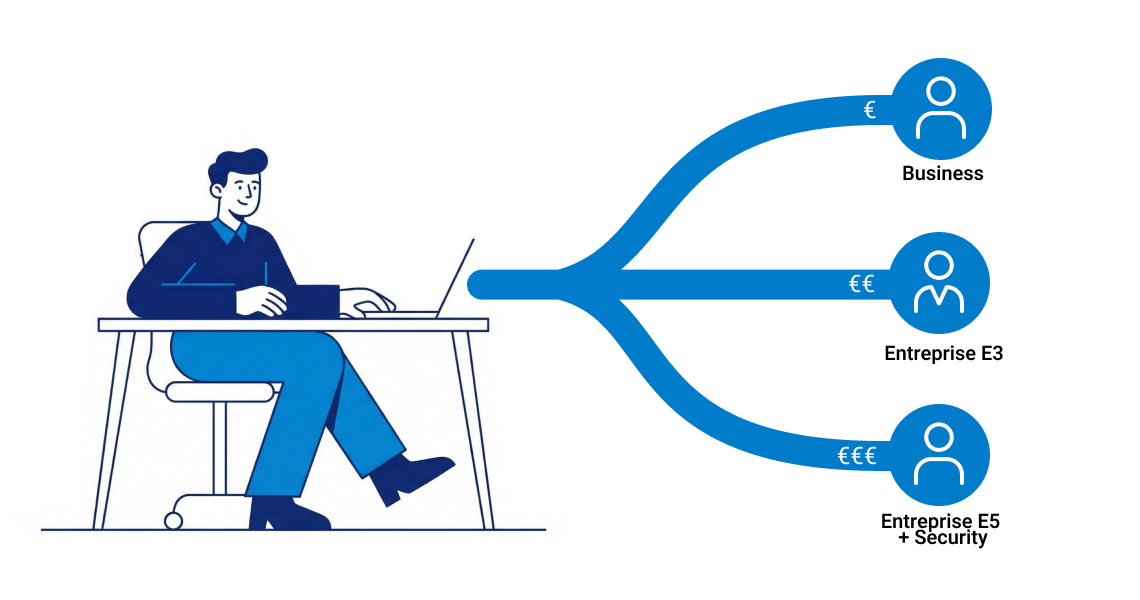

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article