Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

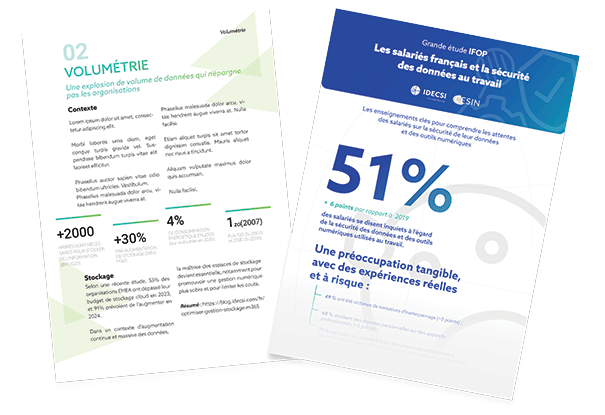

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

26 novembre 2024

Supervision des liens de partages anonymes et à toute l'entreprise

Les liens de partages anonymes permettent à n’importe qui d’accéder à un fichier ou dossier sans authentification préalable. Par exemple, il se peut que dans votre OneDrive et SharePoint, vous ayez rapidement partagé des fichiers sur lesquels vous avez travaillé, sans vous rendre compte que c'était un partage anonyme. Bien que cela puisse être très "pratique" dans certains contextes, comme les appels d’offres, ces liens présentent des risques significatifs pour la sécurité et l’intégrité des données :

- Il important de mettre en place des revues régulières des accès et permissions auprès des propriétaires de données pour qu’ils suppriment les liens obsolètes, qui ne sont plus utiles, au profit de liens à des groupes ou personnes spécifiques.

- Si les données sont classifiées avec des étiquettes de confidentialité comme avec Microsoft Purview (C3 – Confidentiel, C4 – Secret…), il est recommandé d’évaluer le nombre de liens de partages actifs, afin de mener des actions de vérification et de remédiation par le propriétaire ou directement par les équipes de supervision.

→ La supervision des liens de partages, et particulièrement les partages anonymes, permet d'identifier les partages à risque sur des fichiers confidentiels et classifiés :

- supprimez les liens anonymes qui ne sont plus nécessaires et remplacez-les par des liens sécurisés nécessitant une authentification

- sensibilisez vos utilisateurs pour qu’ils favorisent les liens sécurisés de partages comme à des personnes spécifiques ou à minima "company link"

Supervision de liens de partages externes et aux groupes

Les liens de partage externes sont spécifiquement créés pour donner accès à des utilisateurs en dehors de votre organisation. Cela est souvent nécessaire lorsque vous collaborez avec des partenaires, des consultants ou d’autres tiers qui utilisent leur email professionnel pour travailler avec vous.Les liens de partage à des groupes permettent à plusieurs utilisateurs d’accéder à des données via leur appartenance à un groupe spécifique. Cela peut poser des risques si les utilisateurs ne devraient pas ou plus avoir accès à ces données.→ La supervision des liens de partage externes et aux groupes est essentielle car au fil du temps, les fonctions et les organisations des personnes peuvent évoluer, mais ils peuvent toujours donner des droits d’accès aux données partagées initialement. En contrôlant régulièrement ces liens et en ajustant les permissions en fonction des besoins actuels, vous pouvez minimiser les risques et réduire les accès illégitimes, non conformes.Supervision Microsoft 365 avec IDECSI

IDECSI a mis en place une Business Intelligence accessible via des tableaux de bord pour suivre les indicateurs clés du tenant Microsoft 365 (ressources, groupes, utilisateurs...) et avoir le niveau d'exposition des données sur la base des accès, droits, partages et des configurations.

Grâce à la collecte de métadonnées par la plateforme, la BI permet de restituer une vue d’ensemble des risques potentiels comme les partages anonymes et externes, les groupes sans propriétaire, les utilisateurs avec de multiples points d'attention, afin de prendre des mesures proactives de remédiation pour sécuriser vos informations comme des campagnes de revue des accès et des partages auprès des propriétaires de données concernés.

Exemple de l'état général des groupes Microsoft 365 : leurs propriétaires, membres, invités et propriétés.

Exemple de l'état des partages anonymes sur des fichiers classés.Avec IDECSI, il devient facile d'auditer le tenant régulièrement et de lancer des mesures correctives auprès de gestionnaires de données via des campagnes de revue de droits. Chaque collaborateur peut accéder et visualiser les risques sur ses données et les corriger directement pour renforcer la sécurité de OneDrive, Teams, Sharepoint. Le suivi des campagnes de revue de droits sont disponibles également depuis la BI : nombre de remédiations, action par utilisateur... afin de suivre l'efficacité de la campagne et de relancer si nécessaire.Avoir une bonne visibilité sur les usages et les comportements des utilisateurs vis à vis des données stockées et partagées dans les applications Microsoft 365 permet aux équipes IT et Digital workplace d’ajuster la politique et les efforts de sensibilisation en rappelant les bonnes pratiques de gouvernance et de sécurité à adopter. Les équipes IT peuvent identifier et prévenir les risques de fuite de données et les problèmes de non-conformité, tout en responsabilisant les utilisateurs en qualité de gestionnaire de données.En adoptant ces bonnes pratiques et en utilisant les outils appropriés, vous pouvez renforcer la sécurité des données dans votre organisation et mieux gérer le cycle de vie de la donnée dans Microsoft 365.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

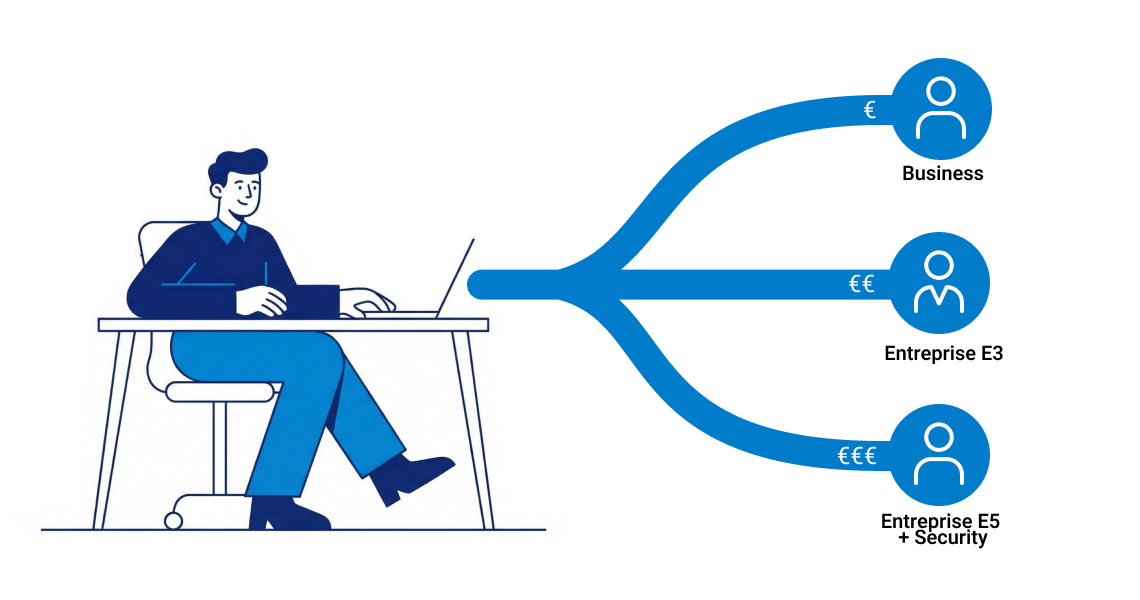

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article