Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Sécurité / IT

10 octobre 2021

La cybersécurité désigne un ensemble de moyens utilisés pour assurer la sécurité des systèmes et des données informatiques d'un État, d'une entreprise ou encore d’un particulier contre des personnes malveillantes.

Les profils des attaquants sont variés : cybercriminels, états, activistes, concurrents, collaborateurs, opportunistes.

Quelques chiffres clés dans le secteur de la sécurité numérique :

En 2020, l’une des plus grandes cyberattaques mondiales, SolarWinds a ciblé le gouvernement américain, ses agences fédérales et des entreprises privées. 18000 clients de SolarWinds auraient été touchés dont 425 entreprises du Fortune 500.

Les attaques de cyberattaques se multiplient à travers le monde et prouvent jour après jour la nécessité d’une bonne sécurité numérique.

Le secteur de la cybersécurité est un marché en pleine essor et devient un sujet de plus en plus présent politiquement et économiquement parlant. En effet, les cyberattaques peuvent gravement affecter l’économie d’un pays

La cybermenace est devenue une nouvelle arme offensive pour de nombreux pays. Le cyberespace s’inscrit dans une stratégie géopolitique pour de nombreuses organisations et est devenu le 5ème espace stratégique (après le maritime, l’aérien, l’orbital, et le fréquentiel). En effet, le cyber-espionnage entre entreprises ou encore entre pays afin de récupérer des informations confidentielles, est de plus en plus présent et devient une réelle offensive économique.

Plus d’une entreprise sur deux considère que le niveau de menaces en matière de cyber espionnage est élevé. (Baromètre CESIN)

Les nouvelles technologies ont permis aux cybercriminels d’établir une réelle organisation mondiale, certains experts parlent même de « cyberterrorisme ».

Les grandes entreprises sont parfois plus complexes à atteindre pour les hackers mais très rentables lors d’une attaque, alors que les TPE et PME sont parfois moins protégées et plus faciles à atteindre. Aucune entreprise n’est donc à l’abris.

« 43 % des cyberattaques visent les petites entreprises » Guide de la sécurité numérique

Malheureusement, encore de nombreuses entreprises ne sont pas suffisamment protégées pour anticiper ou contrer une cyberattaque. Pour autant, face à cette industrialisation des menaces, la prise de conscience grandit au sein des différentes parties prenantes de l’entreprise et des politiques.

En 2021, plus d’une entreprise sur deux déclare avoir subi entre une et trois attaques cyber au cours de l’année.

Ces cyberattaques peuvent avoir de grands dommages collatéraux économiques sur les entreprises. En effet 6 entreprises sur 10 ont connu un impact sur leur business, avec pour principaux retentissements une perturbation de la production (21%), et/ou une compromission d’information (14%), et/ou une indisponibilité du site web pendant une période significative. (Baromètre du CESIN)

Les institutions publiques, sont également aussi fortement sujettes à des cyberattaques, notamment les établissements hospitaliers qui utilisent de la donnée confidentielle mais qui n’ont pourtant pas de moyens nécessaires pour avoir un système de sécurité suffisamment performant, pour répondre face aux cyberattaques.

Ce contexte favorise la prise de conscience des entreprises par différentes actions :

Selon le baromètre du CESIN, 69% des répondants affirment avoir souscrit une cyber-assurance.

70% des entreprises confirment cette tendance, contre 57% en 2020. Elles sont 56% à vouloir allouer plus de ressources humaines à leur organisation

51% des répondants du baromètre CESIN font de la formation et de la sensibilisation des employés un enjeu cyber majeur.

100% des rapports annuels des entreprises du CAC40 contiennent maintenant un volet cybersécurité (Guide de la cybersécurité) et 55 % des entreprises vont renforcer leur protection pour 2022 (Baromètre CESIN).

Face à ces menaces, les pays européens ont décidé d’aider les entreprises et organismes en créant plusieurs institutions comme l’ENISA, l’agence de l’Union européenne pour la cybersécurité afin d’équiper et accompagner les états membres face aux possibles cybermenaces.

A l’échelle nationale, la France met en place de nombreuses actions pour propulser la cyberdéfense de la France, comme le Campus Cyber initié par Emmanuel Macron pour réunir les experts du secteur.

L’ANSSI, (Agence nationale de la sécurité des systèmes d’information) permet d’apporter expertise, bonnes pratiques et assistance technique aux entreprises afin de renforcer la sécurité des systèmes d’informations.

Ces nouvelles préoccupations de sécurité numérique au niveau des entreprises et des organisations nationales voire européennes apportent de nouvelles perspectives d’emploi. Mais paradoxalement on constate une pénurie de talents. « 45% des entreprises indiquent qu'elles peinent à pourvoir les postes ouverts en cybersécurité. » (PWC)

La transformation digitale est le processus qui consiste à remplacer complètement les processus métier manuels existants par les toutes dernières alternatives numériques. Ce type de réinvention touche tous les aspects d’une entreprise, et pas seulement les technologies. (source HP)

Chaque salarié peut être ciblé et être victime d’une cyberattaque. Il faut pouvoir sensibiliser et responsabiliser les utilisateurs aux bonnes pratiques cyber pour faire face ensemble contre les cybermenaces et éviter les erreurs humaines.

Il est important de s’organiser et de se structurer en amont d’une attaque pour répondre collectivement face à une menace.

Les dirigeants sont de plus en plus attentifs à la sécurité numérique dû à la forte augmentation des cybermenaces. La cybersécurité est devenue un enjeu commun à de nombreux départements (R&D, RH, marketing,..), notamment lorsque de la donnée sensible est échangée ; Ces dernières années les échanges avec les directions informatiques se sont accélérées pour faire de la cybersécurité, un levier stratégique des COMEX.

La transformation digitale a changé les modes de collaboration entre salariés et pose différentes problématiques et défis pour l’entreprise, sur l’autonomie des collaborateurs dans la création, la gestion et le partage de leurs données via ces outils collaboratifs.

Désormais, les utilisateurs sont devenus administrateurs de leurs données, ils partagent des fichiers et dossiers très facilement dans les environnements cloud.

Cette ouverture des systèmes d’information représente de nouvelles failles et plus particulièrement dans la sécurité des données. Mais les collaborateurs sont-ils suffisamment conscients des risques cyber possibles lors d’une mauvaise manipulation des données, d’un mauvais partage ou encore d’un mauvais droit accordé ?

Les cyberattaques couvrent un spectre très large et peuvent se présenter de différentes manières, il est donc important de sécuriser les données, notamment les plus sensibles d’une entreprise.

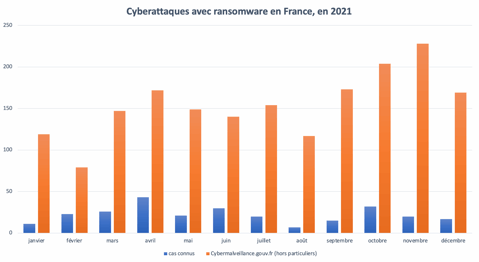

On constate que les ransomwares sont devenus des cyberattaques de plus en plus fréquentes à l’échelle mondiale.

Ce malware est un code malveillant qui bloque l’accès à votre appareil ou à des fichiers en les chiffrant et qui vous réclame le paiement d’une rançon pour obtenir le déchiffrement de vos données. (source : cybermalveillance)

Un ransomware peut venir d’une pièce jointe dans un mail frauduleux, d’un lien ou encore d’un site malveillant. Il est bien sûr déconseillé pour les entreprises de payer la rançon, et d’aller plutôt porter plainte.

Visual ransomware - Source : LeMagIt

Le phishing ou hameçonnage est également une menace très importante. Un mail de phishing reprend différents codes textes et visuels d’institutions publiques ou d’entreprises pour tromper la victime et la mettre dans une situation de stress (ex : impôts, URSSAF, facturation.). Le but pour les hackers est de faire cliquer sur un lien malveillant ou de faire communiquer à la victime ses données personnelles (mot de passe, données bancaires,…) pour s’infiltrer.

Une attaque également connue est le DDOS, le but étant pour les hackers de créer un trafic important sur un site internet ou serveur afin de gêner son bon fonctionnement.

Au fil des années, les menaces externes s’industrialisent et se sophistiquent, pour autant au-delà de ces menaces, des failles internes peuvent surgir et peser sur la protection des données d’une entreprise.

D'après une étude de IBM, l'erreur humaine est la cause principale de 95% des brèches de cybersécurité. En effet, la négligence des collaborateurs sur un défaut de configuration ou une mauvaise manipulation peut créer une ouverture et fragiliser le système (absence de mot de passe, « company link »,…)

Force est de constater que la sensibilisation à la sécurité des données et aux bonnes pratiques de cybersécurité au sein de l’entreprise sont primordiales, notamment avec l’accélération du cloud et de l’usage des outils collaboratifs.

Certaines erreurs humaines peuvent notamment provenir de la pratique de « Shadow IT », des contournements des applications autorisées et sécurisées dans le SI. Les collaborateurs n'ont pas conscience des risques et mesures appliquées par les équipes IT lors du déploiement d'une solution. (ex : applications compromettantes, logiciel pour transférer des fichiers).

Mais les erreurs humaines ne sont pas les seules menaces internes qui peuvent mettre en péril la sécurité des entreprises, des profils malveillants peuvent consciemment exfiltrer des informations, notamment confidentielles voire abuser de leurs privilèges pour envoyer de la donnée à des personnes non légitimes.

Pour éviter ces différentes menaces, il est important de définir un périmètre de cybersécurité afin de protéger les données, notamment les plus sensibles.

41% des entreprises n’ont pas de plan d’urgence à activer en cas d’attaque (source : étude Bitdefender)

Certaines entreprises peuvent miser sur une politique sécurité avec un risque zéro « Zero Trust ». Cette stratégie de cybersécurité repose sur le principe qu’aucun utilisateur ou application ne peut être digne de confiance. C’est un modèle qui stipule un processus strict de contrôle de sécurité par les administrateurs. Les collaborateurs n’ont, par exemple, pas la possibilité de créer des partages externes.

Pour autant, d’autres entreprises ont pris le contrepied d’engager les collaborateurs dans la protection des données, et de les faire devenir des acteurs clés dans le dispositif de sécurité.

Les outils collaboratifs ont favorisé le partage des données en interne et en externe (invités, prestataires). La pandémie du covid a d’ailleurs accéléré cette transformation digitale et les usages numériques, il peut donc être judicieux de les sensibiliser aux bonnes pratiques sécurité au bureau et en télétravail.

Chaque entreprise détient des données (RD, RH, IT,…) particulièrement sensibles. Il est important d’établir une gouvernance autour de celles-ci et de les identifier rapidement pour y analyser les risques. Les dirigeants et VIP (RH, DAF, DSI,.) sont des personnes à risque car ils sont sujet à traiter avec de la donnée confidentielle, il est important de sécuriser leurs outils numériques (boite mail, fichiers, dossiers,..).

Mais alors quelles actions menées ? Quelles solutions à porter de main pour définir la stratégie de cybersécurité ?

Le chiffrement de la donnée permet une protection des données par le codage afin de ne pas pouvoir les déchiffrer. Ça reste une des méthodes les plus utilisées en entreprise (ex : les boîtes mail). Les algorithmes permettent de vérifier l’origine du message et de s’assurer que le message est toujours le même.

Que cela soit sur nos applications préférées, Netflix, Spotify ou bien Google ou encore Microsoft 365, elles utilisent toutes le MFA.

Cette méthode demande un facteur d’authentification supplémentaire associé (ex : code reçu via SMS) pour rendre plus dur le piratage d’un compte utilisateur. Cette méthode n’est pas pour autant infaillible avec le phishing en temps réel, le « SIM swapping » ou l’interception de SMS avec des données dites confidentielles (code d’authentification).

Cette méthode est devenue obligatoire dans certains secteurs travaillant avec de la donnée sensible, comme le secteur bancaire.

Le SIEM (Security Information and Event Management) permet aux équipes IT de visualiser et de faciliter l’analyse de logs pour la protection des données. Il permet d’avoir un suivi et des traces (date, actions, comportement de l’utilisateur) pour comprendre le chemin d’attaque via des dashboards ou encore des reportings.

Le SOAR (Security Orchestration Automation and Response) est un autre outil qui complète les actions du SIEM en détectant et en activant des actions sur certains incidents (déconnexion de la session, blocage du compte AD,..). Il permet également d’automatiser des tâches (ex : Forensic).

L’usage d’outils collaboratifs (ex : Microsoft Teams, Slack, Google Drive,…) a facilité le partage de données, notamment sensibles.

Il est important de faire une revue des droits d’accès régulièrement pour vérifier si ce sont bien des personnes toujours légitimes qui ont accès aux données partagées (ex : départ collaborateur, prestataires).

Le digital et le collaboratif nous oblige à repenser la sécurité au sein des entreprises. L’utilisateur est incontestablement un acteur du risque mais peut se révéler indispensable pour mener à bien une politique de sécurité efficace des données. Engagés, l’ensemble des collaborateurs peuvent devenir un réel soutien pour les équipes sécurité car ils connaissent mieux que personnes leurs données.

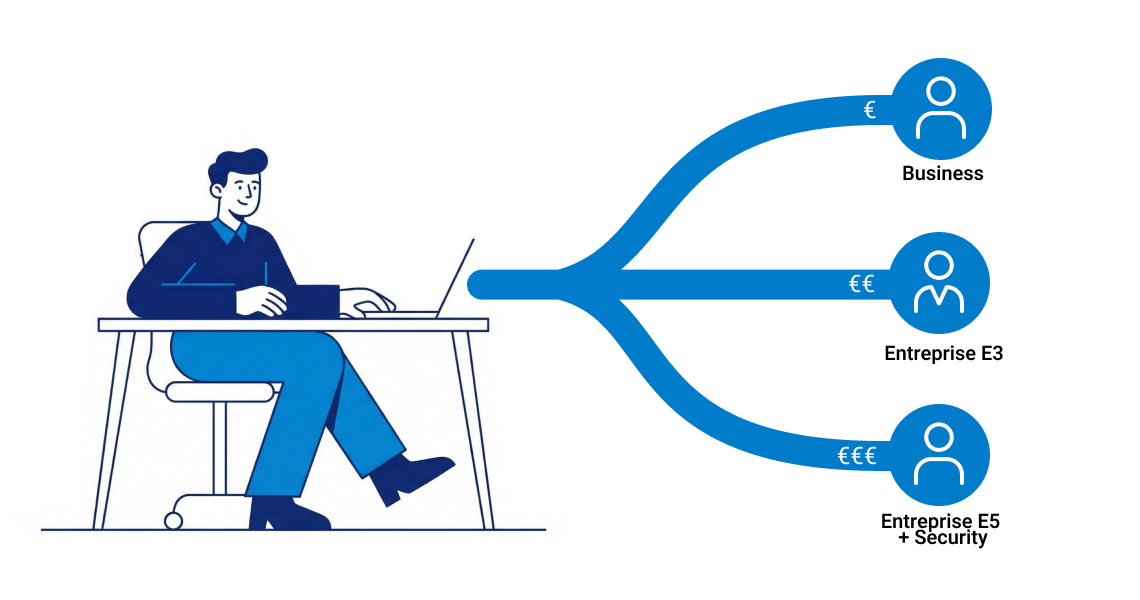

Les GAFAM aujourd’hui proposent des approchent intéressantes dont le succès réside notamment dans l’association d’une expérience utilisateur fluide et d’une vision de la sécurité au service de l’utilisateur.

Les protection Endpoint Detection and Response (EDR) est un outil cyber qui peut s’intégrer à un SIEM et permet de détecter rapidement les menaces sur les terminaux.

L’EDR utilise l’analyse comportementale pour bloquer des programmes inhabituels à l’origine de la commande. Cette analyse est d’une grande aide pour les investigations des équipes IT. La solution permet de bloquer, supprimer voire mettre en quarantaine des fichiers

Une solution IAM permet aux admins d’avoir une gestion efficace des identités numériques des utilisateurs et les privilèges d’accès associés. Grâce à la gestion des identités, il est plus facile de définir et modifier les rôles de chaque utilisateur, suivre leurs activités mais aussi appliquer les politiques de conformité de l’entreprise pour la protection et confidentialité des données.

La multiplication des partages de données aussi bien dans la vie privée que professionnelle nuit à l’empreinte carbone, notamment par son stockage dans des datacenters qui tournent 24H/24 et 7J/7.

Dans un contexte social où l’écologie prend une place de plus en plus importante, des entreprises et des collaborateurs cherchent à avoir une responsabilité numérique plus écologique, cela passe par l’utilisation de datacenters plus verts (ex : datacenters sous l’eau proposés par Microsoft).

Des petits gestes au quotidien peuvent être appliqués dans l’usage des outils collaboratifs pour avoir une démarche Green IT, comme une bonne gestion de ses données (ex : supprimer les données non utilisées).

La cybersécurité est un secteur qui ne cesse d’évoluer pour répondre aux évolutions des menaces qui sont de plus en plus présentes. Pour favoriser et accélérer cette progression, la cybersécurité peut compter sur la technologie, notamment l’intelligence artificielle.

L’intelligence artificielle aide le SOC à détecter les comportements anormaux grâce à l’automatisation de tâches, notamment avec le SOAR ou encore d’assister lors de FORENSIC pour accéder plus facilement aux informations.

Par exemple, le machine learning, qui fait partie intégrante de l’intelligence artificielle est un processus qui va permettre, grâce à des algorithmes, d’analyser un nombre de volume important de données et d’alerter en temps réel lors d’anomalies pour décharger les équipes IT.

La technologie peut également ouvrir les portes à des acteurs malveillants, avec notamment l’utilisation future du réseau 5G risquant des cyberattaques dû à une sécurité décentralisée, l’augmentation de la bande passante, la connexion d’appareils pas assez sécurisés et l’absence de chiffrement au début du processus de connexion.

Les vulnérabilités peuvent se présenter par différentes manières : DDOS, MiTN, la localisation de l’appareil et l’interception d’appel téléphonique, des attaques de réseaux zombies.

L’intelligence artificielle est aussi bien une arme pour la cybersécurité, qu’une menace, en effet avec l’utilisation de deep fake est devenue une réelle menace pour les entreprises, en effet le deepvoice peut imiter la voix d’une personne importante au sein de l’entreprise pour demander soit une somme importante d’argent ou bien encore un fichier compromettant des données confidentielles.

La cybersécurité est un secteur qui ne cesse d’évoluer grâce à des solutions toujours plus innovantes pour les entreprises et institutions publiques.

D'ailleurs, un certain nombre de lois, normes et initiatives de cybersécurité ont ainsi vu le jour en France et en Europe à l'instar de la réglementation RGPD ou de la norme Iso 27001 pour avoir un cadre de sécurité bien réglementé.

Nos nouvelles façons de travailler, comme l’utilisation des outils collaboratifs ont malheureusement accéléré les cybermenaces en visant principalement les collaborateurs, devenus autonomes dans l’usage de leurs données (partages, droits, accès). Les sensibiliser permet de réduire les menaces internes et externes à l’entreprise. L’utilisation des nouvelles technologies et de solutions expertes permettent d’accompagner les équipes sécurité dans leur travail au quotidien.

Malheureusement, la technologie sert également aux hackers avec des nouvelles portes d’entrée pour créer des compromissions.

Alors la technologie, véritable aide ou menace pour la cybersécurité ?

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article

Réduire la facture de stockage Microsoft 365 : la solution clé pour les achats IT

Lire l'article