Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Sécurité / IT

19 octobre 2021

Selon un rapport récent, 60 % des cyberattaques peuvent être attribuées à des comportements humains inadéquats. (1)

Avec le déploiement de nouveaux outils numériques pour accélérer la communication et le partage de données, les projets d’adoption ont pu être fait dans la précipitation. Les usages ont été transformés et certains utilisateurs ne maîtrisent pas totalement leurs nouveaux outils de travail.

Dans le cadre de la sécurité des données, les erreurs humaines peuvent être liées à ces « mauvais usages » des outils collaboratifs. Elles sont une cause des incidents de sécurité rencontrés par les entreprises à ne pas négliger.

Comme le prouve le sondage du CESIN, 80% des RSSI sondés ont désigné la gestion des partages par les collaborateurs comme un risque majeur pour les données de l’entreprise. (2)

En effet, il y a encore quelques années l’utilisateur était tributaire de l’IT pour partager de la donnée. Le partage n’était possible que via des serveurs de fichiers, créés et supervisés par les services informatiques.

Aujourd’hui, il y a un changement de paradigme, l’utilisateur est devenu l’administrateur de ses partages. Il a à sa disposition une multitude d’outils lui permettant de créer des espaces de partage et d’échanger plus facilement du contenu.

C'est pourquoi l’utilisateur a désormais un fort impact vis-à-vis de ses données. D'ailleurs, les erreurs de configuration ou la négligence d’un administrateur ou d’un salarié représenteraient 33% des incidents de sécurité rencontrés par les entreprises en 2021. (2)

Les conséquences de ses actes peuvent parfois être graves, voire irrémédiables et entrainer des risques majeurs : fuite de données, perte de confiance, mauvaise réputation, indisponibilité d’un service, problème de conformité…

Ainsi, identifier ces erreurs humaines et leurs conséquences sur le SI permet de gérer et de couvrir le risque. Il existe 3 types d’erreurs :

Qu’il s’agisse d’un clic sur un lien compromis, d’une visite sur un site non sécurisé, ou encore d’une installation d’une application malveillante, la négligence provient d’un manque de temps du collaborateur ou d’une méconnaissance des pièges cyber.

Les collaborateurs manquent de temps et d’implication. Ils ont une multiplicité d’informations à traiter dans leur journée de travail et les règles de sécurité ne sont pas leur priorité. Les collaborateurs se sentent parfois peu concernés. La cybersécurité est un sujet assez abstrait et souvent perçue comme contraignant.

D’ailleurs, c’est également souvent lié à un manque de prise de conscience du risque. Il y a en effet un décalage entre l’action menée et les conséquences qu’elle peut avoir, par exemple si elle est détournée.

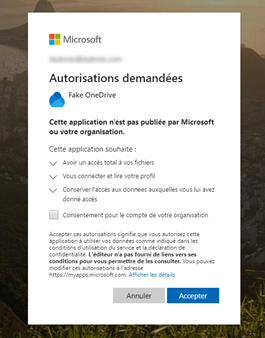

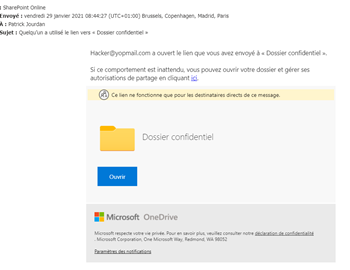

Pour donner un exemple, l'utilisateur peut autoriser une application à se synchroniser à sa messagerie. Il peut alors donner un droit de lecture sur sa messagerie et également à l'Azure AD. Autre exemple, les attaques, comme le phishing, sont aujourd’hui de plus en plus sophistiquées ce qui complique leur détection.

Dans les deux cas, la sensibilisation est importante pour mobiliser et responsabiliser le collaborateur.

L’environnement de travail et l’ensemble des outils Workplace mis à disposition peuvent devenir complexes pour un collaborateur.

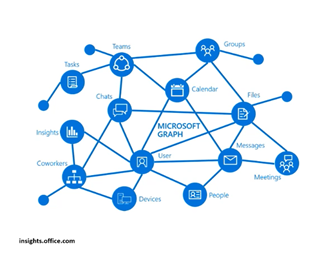

La suite Microsoft, par exemple, regorge de fonctionnalités, d’applications toutes interconnectées : OneDrive personnel, Teams collaboratif ou SharePoint stockage collectif. Chaque application va avoir ses propres spécificités et paramétrages, et la mise en pratique n’est pas toujours transparente pour l’utilisateur. Elle peut avoir un impact direct sur la maitrise des outils.

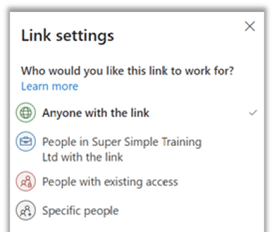

L’utilisateur peut par exemple, faire un partage de lien trop permissif, anonyme et rendre un document accessible à tous les salariés et même à des externes.

De plus, le lien de partage par défaut paramétré dans Outlook est en anonyme. Si aucun changement n'est réalisé, le re-partage et l'accessibilité ne seront pas contrôlés.

Ce type d’erreur peut provoquer des risques de fuite, d’intégrité ou de non-conformité sur les données.

L’utilisateur ne se rend pas toujours compte de la puissance d’une option de partage ou de la conséquence d’un mauvais paramétrage…

Le troisième type d’erreur est plus subtil et concerne la conséquence du non suivi des accès, partages dans le temps.

Une des difficultés rencontrées par les équipes dans ce contexte collaboratif, c’est la gestion du cycle de vie de la donnée. Les informations sont en perpétuel mouvement.

L’utilisateur ne se souvient pas toujours à qui il a partagé de la donnée, n’a pas toujours de visibilité sur qui peut accéder à ses données. Par exemple à travers des collaborations ponctuelles, l’utilisateur va donner des droits sur ses espaces de stockage ou faire des partages externes. La question se pose alors, après un certain temps, est-ce que le partage qu’il a réalisé est toujours valide, nécessaire, autorisé ?

Revoir les permissions accordées peut également prendre du temps, plusieurs clics seront nécessaires et l'utilisateur peut se décourager.

Pour conclure, ces trois types d’erreurs humaines affectent directement la sécurité des données d’où l’importance de maîtriser les usages et de responsabiliser les utilisateurs.

Une réponse possible pour éviter les erreurs humaines va être l’amélioration de la visibilité notamment sur les accès, droits, partages des données : pour les équipes SOC, SSI mais également les utilisateurs.

Face au volume de données il y a aujourd’hui trop d’incertitudes sur ce que chaque utilisateur gère les partages et accès de ses données. A-t-il lu ses notifications Microsoft ? Est-il conscient des risques ? A-t-il supprimé les accès externes qui ne sont plus utilisés ? Les équipes sécurité sont assez limités pour superviser tous ces usages.

Tout l’enjeu est d’identifier des usages à risque : un partage dangereux, un accès sur des messageries, une erreur de configuration sur les comptes stratégiques. Ensuite, l'enjeu est de pouvoir déclencher à temps des actions correctives pour réduire les vulnérabilités et prévenir de tout risque de fuite de données.

Il existe aujourd’hui des systèmes de monitoring et détection poussés. Mais sans l’implication de l’utilisateur, dans ce dispositif, le schéma paraît incomplet pour sécuriser les données dans un contexte collaboratif.

Améliorer la visibilité pour les utilisateurs est un premier pas pour éviter les grands types d’erreurs humaines. Le collaborateur doit être en mesure de voir les permissions, les délégations, les droits posés sur ses données collaboratives.

Aujourd’hui, certaines informations lui sont, soit transmises au compte-goutte, soit dispersées entre chaque application SharePoint, OneDrive ou Teams. L’exemple de OneDrive est significatif. L’utilisateur doit ouvrir l’application cloud et ouvrir chaque fichier pour découvrir qui a les accès et les gérer.

Pour simplifier sa visibilité, l’ensemble des informations devrait être réuni dans un espace consolidé où il pourra prendre connaissance des effets de ses partages. Par exemple, les propriétaires de site SharePoint doivent pouvoir vérifier et corriger simplement les autorisations.

Si chaque collaborateur à son échelle participe activement et régulièrement à la maitrise de ses partages, cela permettra de réduire les vulnérabilités et de renforcer une sécurité globale.

Un des leviers possibles est la mise en place de campagne de revue de droits avec l’implication du collaborateur. Elle consiste à s’assurer que les droits et les accès soient conformes à la politique de sécurité, à l’usage des collaborateurs et les corriger dans le cas échéant.

C'est pourquoi, mettre en place des revues de droits régulières permet d’entamer un processus de revalidation des accès et partages des contenus échangés. L’utilisateur pourra confirmer si l’action est bien conforme ou aider à identifier une anomalie et valider ou non la compromission.

Mais encore faut-il pouvoir traiter une volumétrie importante liée au cloud et aux outils collaboratifs (tous les sites SharePoint, les membres, les permissions associées, les partages externes…), pouvoir adapter sa communication aux utilisateurs (engagement, format) et pouvoir exécuter les besoins de correction, remédiation.

IDECSI a mis au point un processus simplifiant la mécanique de revues de droits avec 3 objectifs clés :

Découvrir le retour d'expérience du Directeur Cybersécurité Opérationnelle de la SNCF : Industrialiser le processus de revue de droits avec IDECSI

L’augmentation de l’autonomie des utilisateurs a changé les rôles et les responsabilités de chacun dans la gestion des droits d’accès et de partages des données de l’entreprise. A tel point que les erreurs humaines liées aux outils collaboratifs augmentent la surface d’exposition du risque.

Si toutefois les utilisateurs sont encore trop souvent perçus comme le maillon faible dans la sécurité des données, il faut les accompagner, les impliquer davantage avec les bons processus pour améliorer la sécurité des données.

Tout compte fait, la visibilité est un premier pas vers l’engagement.

La revue de droits automatisée et user-friendly est un moyen efficace pour maîtriser dans le temps, de manière proactive, la sécurité des données.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

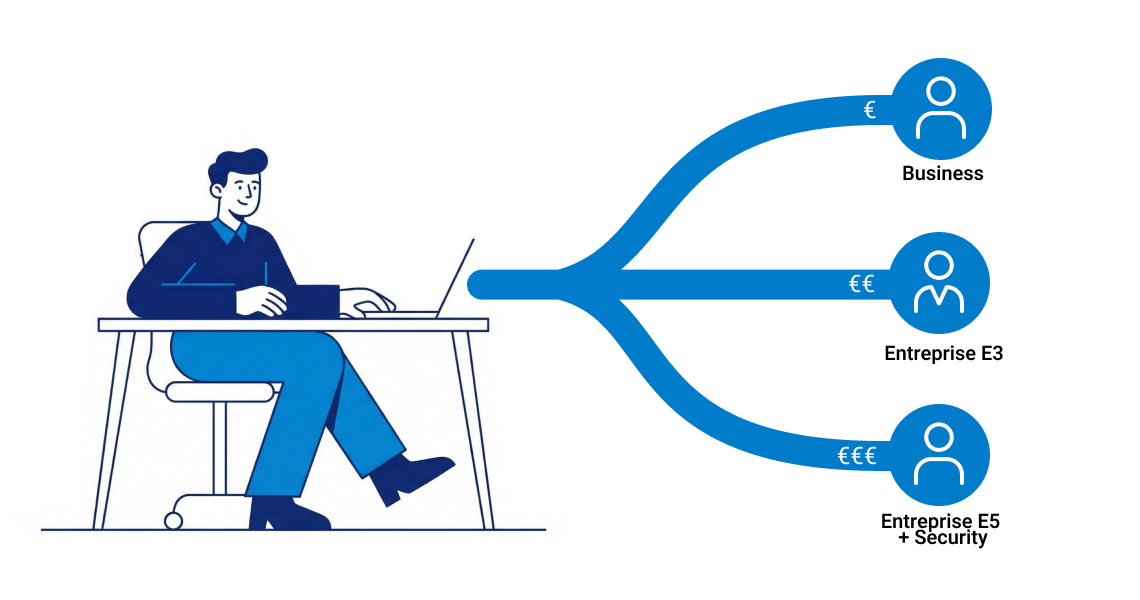

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article

Réduire la facture de stockage Microsoft 365 : la solution clé pour les achats IT

Lire l'article