Microsoft 365 Copilot : Guide pour les entreprises (2026)

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

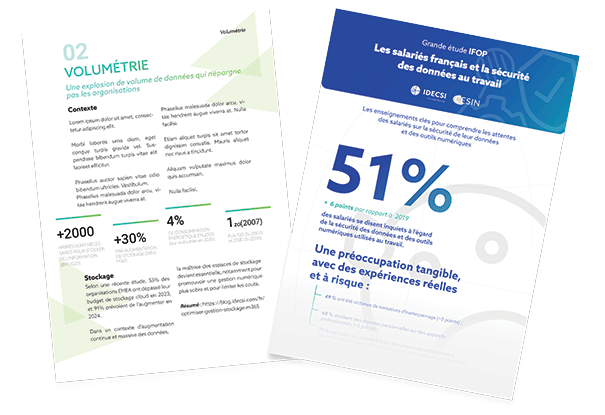

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

01 septembre 2022

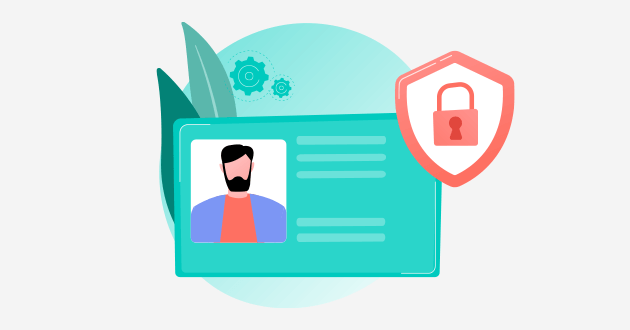

Microsoft 365 s’appuie sur Azure Active Directory (Azure AD) pour la gestion des identités utilisateur.

Azure AD constitue ainsi le socle d’identité et pourra s’utiliser comme référentiel d’identité unique.

Les profils d’identités permettent d’attribuer des rôles, des niveaux de privilèges, des droits, en fonction de leur statut interne/externe, et de l’usage qu’ils vont faire des outils.

D’ailleurs, un utilisateur externe peut être invité de différentes manières (Azure AD, partages, groupes).

Il est fondamental de comprendre et de suivre les différents profils d’identité qui existent dans Microsoft 365 pour définir des politiques adaptées et pour assurer une sécurité du tenant, notamment dans le temps.

Découvrez les 5 types d’identité pour les utilisateurs Microsoft 365 avec leurs spécificités :

Les utilisateurs sont généralement les salariés internes à l’organisation ou externes sous contrat de prestation longue durée.

Ils ont accès à toutes les fonctionnalités de collaboration dès lors qu’une licence Office 365 leur est accordée.

Le compte est fourni par l’organisation et c’est celle-ci qui maitrise le cycle de vie de bout en bout.

Les utilisateurs anonymes sont externes à l’organisation.

C’est pourquoi ils doivent avoir une utilisation plus limitée des outils de collaboration et des accès plus limités aux données. Avec le profil « utilisateur anonyme » ils auront uniquement accès au tenant via des liens de partages anonymes SharePoint, OneDrive ou dans le cadre de réunions Teams (si vous les y autorisez).

En tant qu’utilisateur externe, aucune licence Microsoft n’est requise.

On retrouve ensuite les utilisateurs fédérés qui sont aussi des externes à l’organisation mais appartenant à une entreprise autorisée par l’organisation pour l’utilisation de Microsoft Teams.

Ils ont accès à des fonctionnalités limitées autour de la communication : chat, audio, vidéo.

Le compte est fourni par l’organisation fédérée, aucune licence n’est requise par contre les utilisateurs devront s’authentifier.

Contrairement aux autres profils d’identité, Azure AD BtoB inclut les utilisateurs externes ou invités (guest), utilisant la fonctionnalité de collaboration dans Microsoft Teams.

On différencie deux groupes depuis mars 2022 : Collaboration et direct.

Ces utilisateurs sont externes à l’organisation mais ont un domaine autorisé sur Azure AD.

Ils ont accès aux fonctionnalités de collaboration dans l’espace invité Teams/SharePoint après l’ajout par un propriétaire d’une équipe.

Pour ces utilisateurs, une licence Azure AD P1/P2 devra être accordée. Le cycle de vie n’est pas à gérer mais il faudra s’assurer que leur présence et leurs droits sont légitimes.

Cela peut être à partir d’un compte personnel ou un compte fourni par l’organisation.

Cette catégorie vise à remplacer les invités SharePoint.

Ce sont également des externes à l’organisation mais à partir d’un tenant Azure autorisé sur Azure AD. Les fonctionnalités de collaboration leurs sont accessibles mais uniquement dans les canaux partagés.

Par défaut, ces identités sont fermées, un administrateur doit ouvrir les droits au niveau du tenant Azure AD pour qu’elles soient accessibles.

Aucune licence n’est requise et le compte est fourni par l’organisation du tenant fédéré.

Pour résumer, les identités Azure AD B2B de Microsoft prévoit des utilisateurs de collaboration qui sont les invités classiques où vous devez gérer le cycle de vie. Ensuite vous avez les invités directs - partenaires privilégié où vous n'avez pas la main sur le cycle de vie, mais qui peuvent être ajoutés dans vos canaux partagés.

Et aujourd'hui, cette notion de Azure AD BtoB direct est restreinte aux canaux, même si Microsoft prévoit de l'étendre sur d'autres services plus tard.

Après avoir bien pris connaissance des 5 profils d’identités dans Microsoft 365, il faudra réfléchir aux politiques de sécurité souhaitées avec notamment l’implémentation d’un cycle de vie des utilisateurs invités.

Il est nécessaire de s’assurer que l’utilisateur invité respecte les politiques de sécurité de l’entreprise. Pour cela, les entreprises peuvent mettre en place des stratégies d’accès conditionnel.

Enfin, pour supprimer un utilisateur, Microsoft ne propose rien par défaut, il faudra alors définir et mettre en place des processus manuelles ou automatiques.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

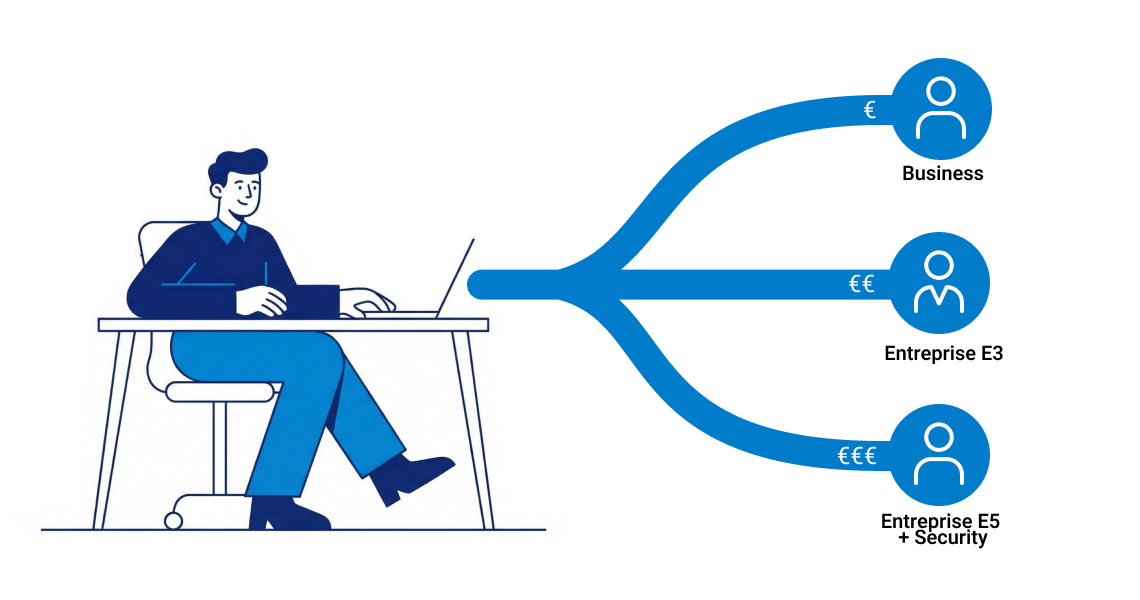

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article