Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

07 avril 2020

Alors que le télétravail devient la nouvelle norme et que l’utilisation d’applications et d’outils de communication explosent, les incidents de sécurité et les cyberattaques se multiplient. Comment faire pour s’assurer que la situation n’échappe pas aux entreprises ou même aux utilisateurs.

Voici 3 cas que nos experts recommandent de surveiller dans Office 365 pour protéger vos données et utilisateurs en période de confinement

En principe, les entreprises ont mis en place des protocoles de sécurité et des systèmes de détection de menaces et de la fraude pour accompagner leur déploiement dans le Cloud. Mais cette situation inédite du « tout le monde à distance » semble apporter son lot de risques et challenger les protocoles en place : explosion des origines de connexions, applications malveillantes, accès aux données sensibles, partages involontaires ou illégitimes de fichiers non sécurisés…

Voici 3 cas que nos experts sécurité recommandent de monitorer de près dans Office 365 :

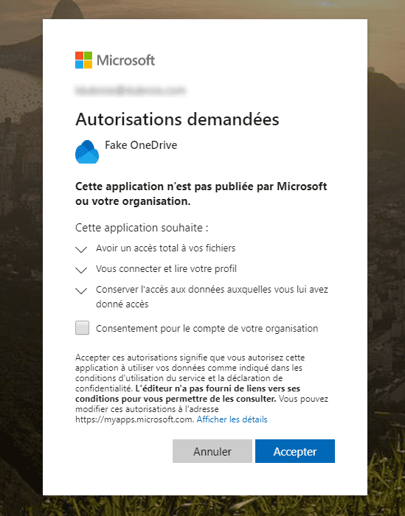

Le travail à distance, la limite floue entre sphère privée et professionnelle dans l’utilisation des appareils par exemple (PC, smartphone pro, tablettes…), ou encore les espaces et documents collaboratifs, tant de facteurs qui impliquent l’usage de nouvelles et nombreuses applications.

Les applications qui se synchronisent sur le SI peuvent avoir des droits plus ou moins élevés, voir des comportements malveillants ou suspicieux. L’application de visioconférence Zoom par exemple, a été soupçonnée récemment de ne pas respecter la data privacy et plus grave encore, de fuite de données.

Alors que les utilisateurs sont de plus en plus avertis aux tentatives de phishing par usurpation d’identité et de vol de mot de passe grâce aux efforts de sensibilisation menés par les entreprises, ils ne sont généralement pas formés aux cas de phishing via obtention de droits ou App permissions.

La fuite de données à partir d’un compte utilisateur est souvent invisible pour l’utilisateur car elle peut venir d’une application malveillante déguisée :

A distance, les utilisateurs sont moins sensibles à la sécurité des app téléchargées et utilisées, et encore moins attentifs aux droits qu’ils accordent à ces applications. La sensibilisation sur ces nouveaux cas de fraude semble dans ce contexte incontournable.

Avec le travail à distance « comme si on était au bureau », il est primordial de vérifier ce qui se passe autour des données. Les transferts de données du on-premise vers des répertoires SharePoint ou OneDrive ne respectant pas toutes les normes de sécurité sont facilités et augmentés. Les fichiers vont avoir tendance à se balader un peu partout plutôt que de rester dans le site SharePoint on-premise sécurisé et mis en place par l’entreprise.

Pour la prévention de fuite de données, ou Data Loss Prevention voici quelques conseils :

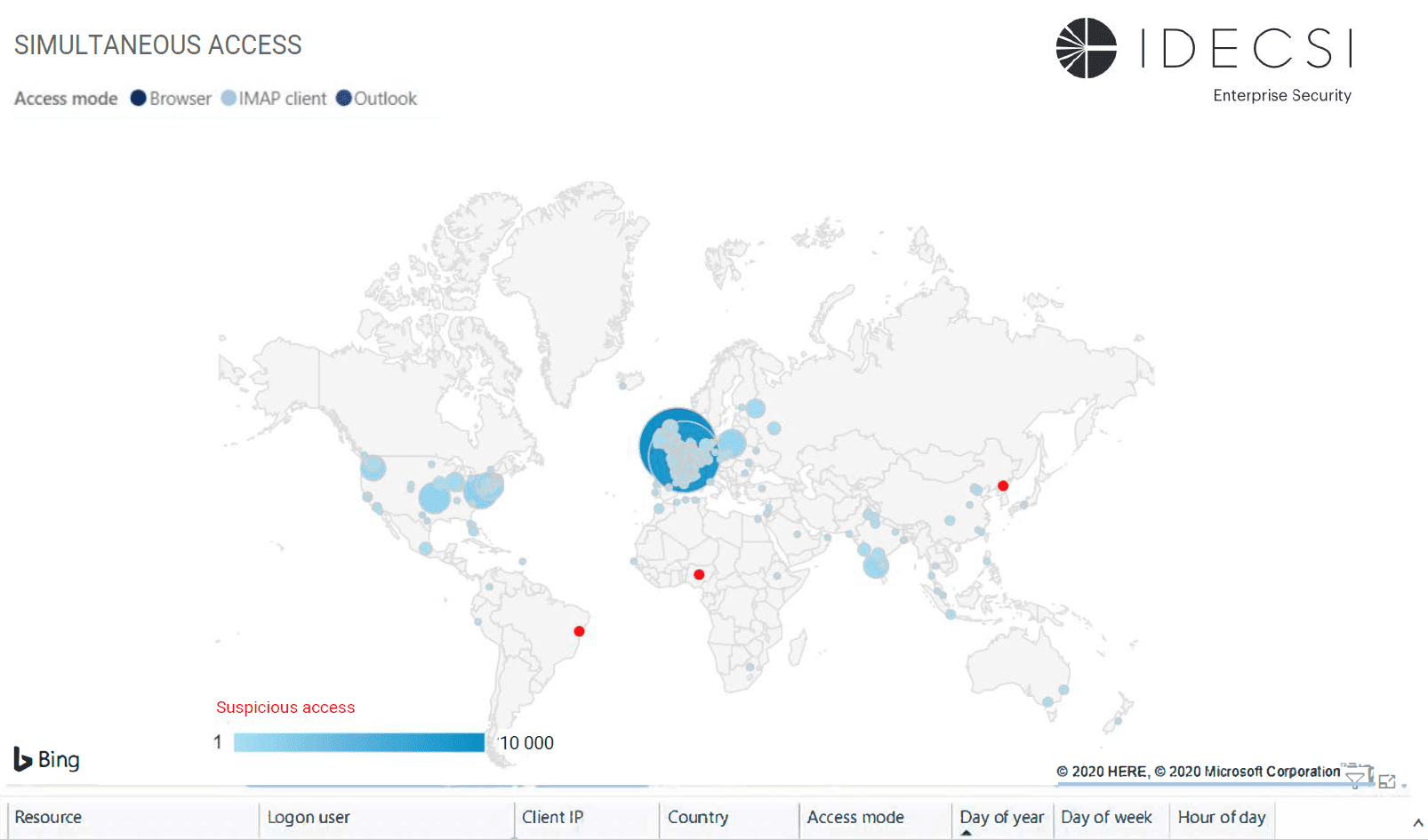

Avec tout le monde qui se connecte à distance et l’explosion de nouvelles adresses IP, il faut avoir une attention particulière aux origines de connexion. Les systèmes de détection mis en place jusqu’à présent sont souvent paramétrés sur un certain modèle de règle et pas forcément adaptés à cette situation extrême.

Il faut donc essayer de détecter des anomalies d’origine via :

Par ailleurs, pour des environnements cloud sous monitoring, on peut détecter si par exemple il y a une connexion d’un pays suspect, c’est l’alerte prédicat pays de la plateforme de monitoring IDECSI.

D’autres cas y sont préconfigurés pour une détection efficace : Transport rules, Journal rules, Smtp Forward, Mode d’accès (IMAP protocole), Full access sur une boite mail, eDiscovery, Accès ou partage de ressource VIP (dossier protégé), Full Download, Unknown App permission..

Enfin, voici quelques étapes clés en cas d’attaque ou de suspicion de fraude à l’email (BEC) :

La plateforme de monitoring d’IDECSI permet d’obtenir une vue globale sur les opérations Office 365 liées aux ressources et aux utilisateurs : accès, partages, synchronisation, droits et permissions et les changements de configuration et permet de détecter toute action suspicieuse : origine de connexion suspicieuse, un accès frauduleux, un paramétrage malveillant ou encore un partage illégitime.

Associée à MyDataSecurity la solution permet d'interagir directement avec les utilisateurs finaux pour éliminer les faux-positifs et sécuriser Office 365.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article

Réduire la facture de stockage Microsoft 365 : la solution clé pour les achats IT

Lire l'article

IA agentique : productivité, autonomie… et nouveaux risques pour Microsoft 365

Lire l'article

3 bonnes pratiques pour éviter les risques sur vos données M365

Lire l'article