Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

07 avril 2021

Mise à jour 2026 : Évolutions de la sécurité Microsoft 365

Cet article a été actualisé pour intégrer les dernières briques de sécurité (Microsoft Entra, la suite Defender XDR, Microsoft Purview) et répondre aux enjeux liés à l'IA (Copilot) et aux nouvelles cybermenaces (attaques d'identité, exfiltration via API).

Microsoft 365 domine incontestablement le marché de la Digital Workplace avec plusieurs centaines de millions d’utilisateurs actifs mensuels. Pour les grandes entreprises comme pour les ETI, cette suite est devenue le standard de la productivité.

Cependant, l’adoption massive du cloud et des outils collaboratifs (Teams, SharePoint, OneDrive) a transformé la surface d’attaque. La promesse de Microsoft 365 — accéder à tout, partout et depuis n'importe quel appareil — pose un défi majeur aux RSSI et DSI : comment garder le contrôle sur des données qui circulent librement ?

La sécurité périmétrique traditionnelle ne suffit plus. Entre les risques d'usurpation d'identité sophistiqués et la dispersion des données (Data Sprawl), la sécurisation de l’environnement Microsoft 365 est une priorité absolue.

Nous revenons à travers cet article sur les risques actuels et les moyens (natifs et complémentaires) pour sécuriser vos données sans freiner l’usage.

Microsoft 365 n'est plus seulement une suite bureautique, c'est une plateforme cloud intégrée où la collaboration et la donnée sont centrales. Voici les briques essentielles à connaître sous l'angle de la sécurité.

Devenu le "hub" central du travail, Teams ne sert plus seulement aux réunions mais structure le stockage des fichiers et intègre des applications tierces. C'est souvent le premier point d'entrée des données sensibles.

Ils constituent le socle de stockage documentaire. La facilité de partage (interne et externe) y est un atout fonctionnel mais un risque de gouvernance.

Le réseau social d'entreprise qui favorise les communautés et la communication transverse.

La plateforme de collaboration permettant aux utilisateurs d'échanger des informations, des conversations et des contenus venant des différentes application Microsoft355

La messagerie reste le vecteur d'attaque n°1 (phishing, BEC), nécessitant une protection robuste.

Microsoft Exchange est un serveur de messagerie d'entreprise développé par Microsoft qui gère les emails, calendriers, contacts et tâches. Il permet la collaboration en temps réel et s'intègre principalement avec Outlook pour offrir une solution de communication professionnelle centralisée.

Microsoft Power Platform permet aux utilisateurs créent leurs propres flux et applications. Sans gouvernance, cela favorise le Shadow IT et les fuites de données automatisées vers l'extérieur.

Anciennement Microsoft Flow, Power Automate permet de créer et automatiser des tâches, des processus pour faciliter le travail des collaborateurs.

C’est un service de développement d’applications métiers. C’est le studio de création des applications avec des connecteurs entre les solutions Microsoft.

Power BI est un service d'analyse commerciale de Microsoft. Il vise à fournir des visualisations interactives et des capacités de business intelligence avec une interface suffisamment simple pour que les utilisateurs finaux puissent créer leurs propres rapports et tableaux de bord.

Anciennement Azure Active Directory, Microsoft Entra ID est le service de gestion des identités et des accès. Dans un modèle Zero Trust, c'est le nouveau périmètre de sécurité : il authentifie qui se connecte et décide des droits d'accès.

Le passage au cloud et l'hybridation du travail imposent trois changements de paradigme majeurs pour les équipes IT et Sécurité.

Cette transition vers l'identité implique que la simple validation du mot de passe ne suffit plus. Même avec le MFA, des risques persistent (ingénierie sociale, compromission de jetons). Microsoft atténue ces risques via Conditional Access basé sur le risque et les méthodes d'authentification résistantes au phishing (FIDO2, Windows Hello). Le Zero Trust impose donc une vérification continue et non plus ponctuelle : il s'agit d'analyser la cohérence des accès en temps réel (géolocalisation, type d'appareil, heure de connexion) pour détecter les anomalies comportementales dès qu'elles surviennent, et non a posteriori.

Par ailleurs, l'application du principe de moindre privilège est indissociable de cette approche. Il ne s'agit pas seulement de vérifier "qui" se connecte, mais de limiter strictement "ce que" cette identité peut faire une fois connectée. La surveillance doit se focaliser sur les actions critiques effectuées par ces identités (création de règles de boîte de réception, modifications de droits SharePoint, élévation de privilèges), afin de garantir que la confiance accordée à un instant T n'est pas exploitée pour compromettre l'environnement.

Ce phénomène constitue une nouvelle forme de "Shadow IT", beaucoup plus insidieuse que l'installation de logiciels non autorisés. Contrairement à un exécutable bloqué par l'antivirus, ces connexions OAuth sont légitimes du point de vue technique mais peuvent accorder des accès persistants aux données (mails, contacts, fichiers) même après une modification du mot de passe de l'utilisateur. Le risque de consent phishing est réel : des attaquants leurrent les utilisateurs pour obtenir des droits d'accès légitimes via des applications d'apparence inoffensive.

La gouvernance de ces applications nécessite une revue régulière et automatisée. Il est impératif de classer les applications selon leur niveau de risque (accès en lecture vs accès en écriture, accès au périmètre personnel vs accès à l'organisation) et de mettre en place des politiques de révocation automatique pour les applications non utilisées. L'objectif est de réduire la surface d'attaque en supprimant les "portes dérobées" oubliées par les collaborateurs au fil du temps.

L'introduction de l'IA générative met fin à la "sécurité par l'obscurité". Auparavant, un document sensible mal rangé ou partagé avec "Tout le monde" restait souvent invisible car personne ne le cherchait activement. Copilot, grâce à sa capacité d'indexation sémantique et à l'accès au Microsoft Graph, remontera instantanément ces informations si elles répondent à une requête utilisateur, rendant visible l'invisible. La perméabilité des cloisons entre départements devient alors un risque opérationnel immédiat.

Pour sécuriser ce déploiement, il est crucial de passer d'une logique de correction réactive à une gestion proactive du cycle de vie des droits. Cela implique d'identifier et de corriger prioritairement les liens de partage anonymes, les groupes publics obsolètes et les héritages de droits rompus sur les sites SharePoint sensibles. L'objectif est de garantir que Copilot ne devienne pas un amplificateur de fuites de données internes, mais reste un outil de productivité opérant dans un cadre maîtrisé.

Si l'infrastructure de Microsoft est extrêmement robuste, la responsabilité de la configuration, des identités et des données incombe au client (Shared Responsibility Model).

C'est la porte d'entrée principale. Au-delà du mot de passe faible, on observe une recrudescence d'attaques sophistiquées :

La collaboration génère un "bruit" immense :

Comment IDECSI pour M365 analyse les activités suspectes et détecte les compromissions ?

Pour répondre à ces menaces, Microsoft a massivement investi et structuré son offre de sécurité autour de trois piliers clés :

Microsoft Entra ID fournit les mécanismes essentiels :

Microsoft Purview regroupe les solutions de gouvernance de la donnée :

La suite XDR (Extended Detection and Response) offre une protection unifiée :

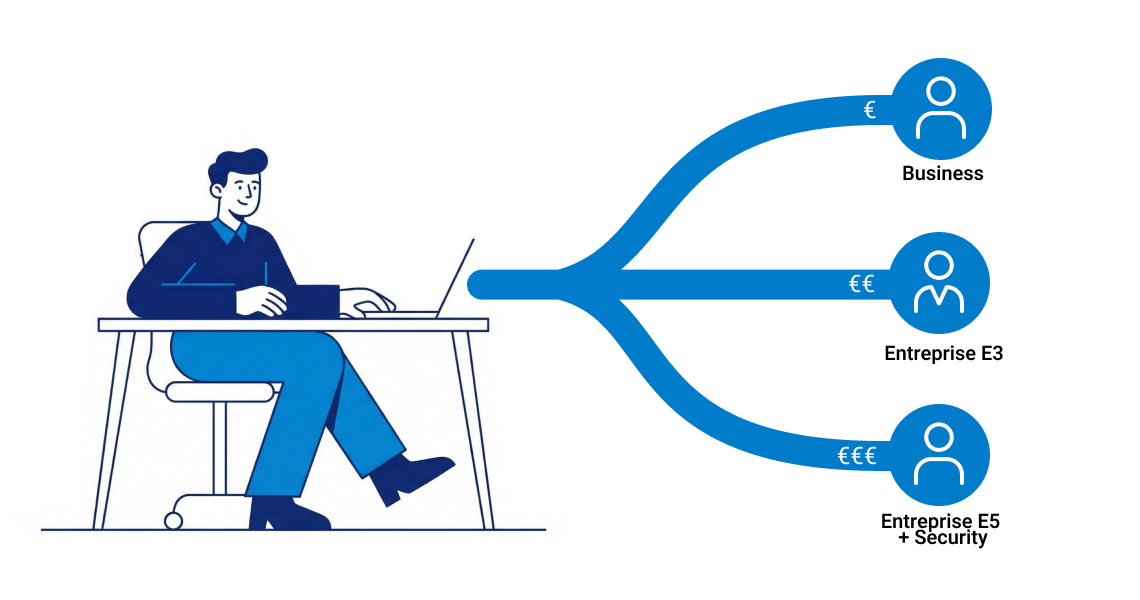

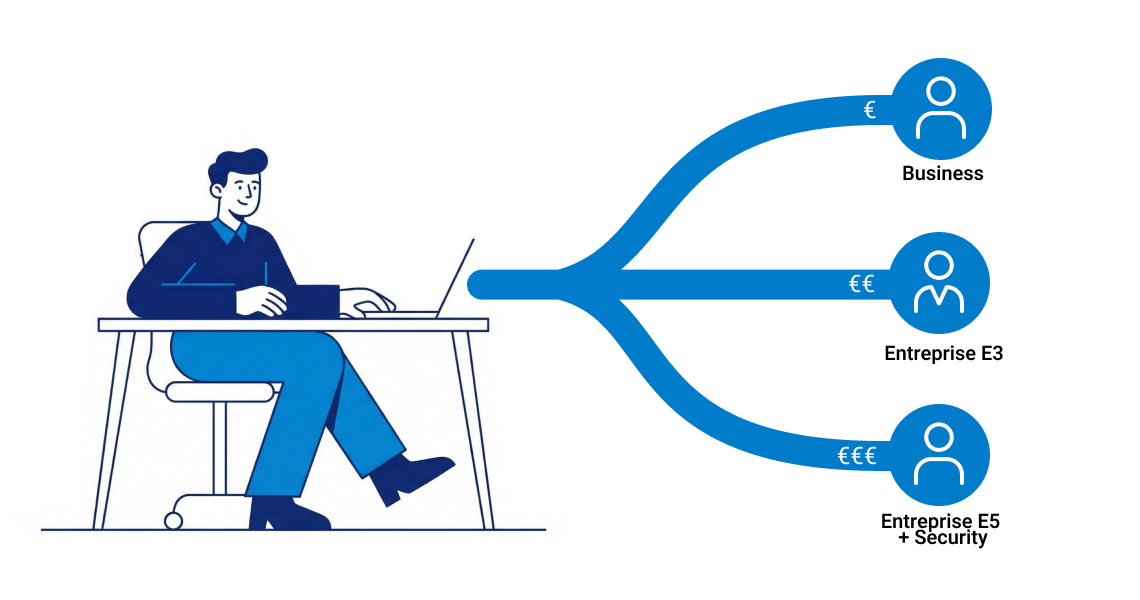

La sécurité n'est pas uniforme et dépend de votre niveau de licence. C'est un arbitrage budgétaire et stratégique fréquent pour les DSI.

(Notes : Ces add-ons permettent de bénéficier de briques spécifiques sans migrer vers la licence E5 complète)

IDECSI vient compléter l’offre de Microsoft pour renforcer la sécurité des données sur les environnements cloud et on-premise.

Les équipes de Microsoft et d’IDECSI ont travaillé sur un mapping des grandes fonctions de sécurité essentielles de Microsoft 365. Ce document donne une meilleure visibilité aux entreprises sur la construction d’un dispositif global et optimisé. Sur de nombreux uses cases, il présente la pertinence et les avantages d’associer IDECSI et Microsoft.

Experte sur Microsoft 365, la plateforme de monitoring IDECSI collecte, sans jamais accéder au contenu, plusieurs sources de données à partir du tenant Microsoft pour distinguer :

Elle couvre l’ensemble des utilisateurs et des ressources cloud et on-premise pour une protection des données Microsoft 365 avancée avec 5 grandes fonctionnalités clés :

Conscient que les collaborateurs ont de plus en plus de pouvoirs vis-à-vis de la gestion de leurs données, IDECSI se distingue par sa capacité à embarquer les utilisateurs. Ils peuvent ainsi facilement gouverner leurs données. IDECSI augmente le pouvoir du collectif de l’entreprise pour gagner en efficacité et en ROI, face aux enjeux de cybersécurité.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article

Réduire la facture de stockage Microsoft 365 : la solution clé pour les achats IT

Lire l'article