Microsoft 365 Copilot : Guide pour les entreprises (2026)

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

20 septembre 2021

La sécurisation des données est devenue une course contre la montre. Entre l’explosion de la volumétrie (+30 % par an en moyenne), la dispersion multicloud et l’adoption massive de l’IA générative comme Microsoft 365 Copilot, la surface d’exposition des entreprises s'est considérablement élargie.

Les équipes IT et Sécurité ne peuvent plus se contenter de construire des murs autour du périmètre. L'enjeu central de 2026 est la Data Security Posture Management (DSPM) : savoir où se trouve la donnée sensible, qui y accède, et comment elle est protégée.

Mise à jour 2026 : Quoi de neuf dans Microsoft Purview ?

L’écosystème de sécurité Microsoft a évolué. Microsoft Purview est désormais une plateforme unifiée regroupant la gouvernance, la conformité et la protection.

La fuite de données, qu'elle soit accidentelle (négligence interne) ou malveillante (exfiltration), représente un risque financier et réputationnel majeur. Avec le RGPD et les nouvelles directives (NIS2, DORA), la traçabilité de la donnée n’est plus une option.

Mais un nouveau risque est apparu : la dette de la gouvernance. Des millions de fichiers non classés, obsolètes ou "ROT" (Redundant, Obsolete, Trivial) s'accumulent. Sans classification, une donnée sensible (PII, brevets, stratégie) est traitée comme une donnée publique.

Pour transformer ce chaos en capital sécurisé, la méthode recommandée suit une logique progressive :

Avant de protéger, il faut connaître. L'inventaire des données (Data Discovery) permet de répondre aux questions clés :

Il est crucial de définir un référentiel de classification simple et compréhensible par tous. Trop de niveaux tuent l'adoption. La norme de marché se stabilise autour de 4 niveaux :

C'est le cœur du dispositif. L'application d'une étiquette de sensibilité (Sensitivity Label) ancre la classification dans les métadonnées du fichier.

Cette étiquette suit la donnée partout où elle va, même si elle quitte l'environnement Microsoft 365 (mais leur application/chiffrement en dehors de M365 dépend du support du client, ex: Adobe PDF peut ne pas reconnaître les étiquettes. La protection peut être perdue sur certains formats/plateformes).

L'étiquette pilote la protection. Contrairement aux méthodes passées, on ne chiffre pas tout aveuglément.

Note : Ces protections sont configurables par l'administrateur, pas automatiques. Un label "Confidentiel" peut n'avoir aucune protection technique si l'admin ne l'a pas configuré

Une fois étiquetée, la donnée devient traçable. Les stratégies de DLP (Data Loss Prevention) peuvent alors bloquer la sortie d'un document "Confidentiel" vers une clé USB ou une adresse Gmail personnelle.

Microsoft Purview n'est pas un simple outil, mais une suite complète de gouvernance. Le module Information Protection (anciennement MIP/AIP) est la brique dédiée à la classification et au chiffrement.

Purview Information Protection couvre aujourd'hui l'ensemble du cycle de vie de la donnée :

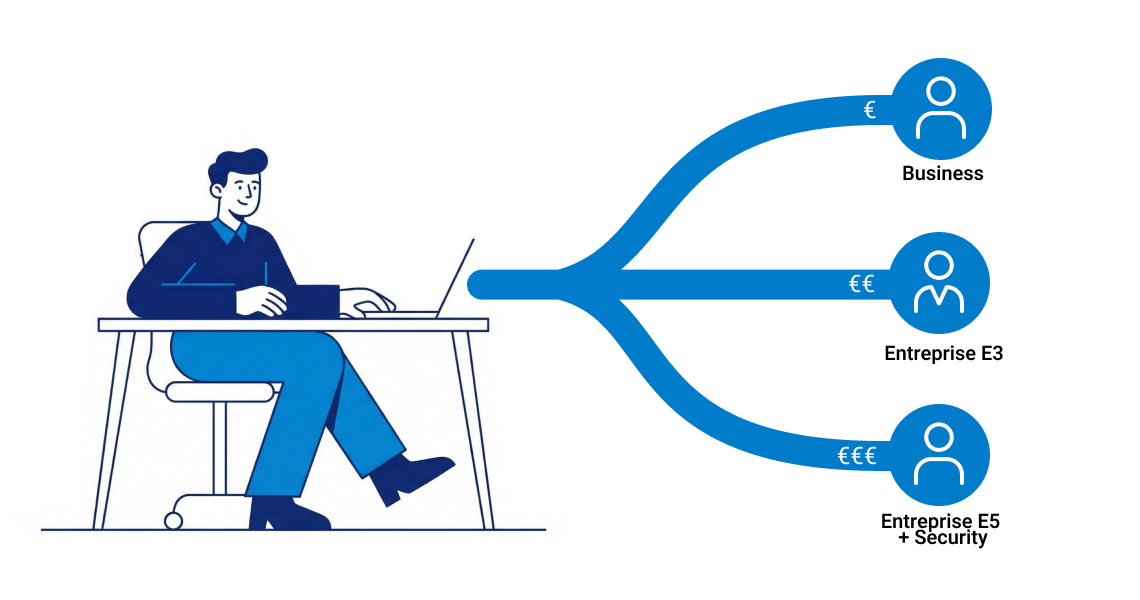

L'accès aux fonctionnalités dépend de votre niveau de licence Microsoft 365. C'est un point de vigilance budgétaire :

(Note : Certaines fonctionnalités avancées nécessitent des modules complémentaires E5 Compliance ou E5 Information Protection & Governance).

Microsoft Purview Information Protection (MIP) permet de classifier et d'étiqueter des documents et emails pour protéger les données sensibles de votre organisation. L'identification et la classification des données peuvent être réalisées de deux manières : manuellement par les utilisateurs ou automatiquement via des règles prédéfinies.

L'étiquetage manuel est disponible dans toutes les licences Microsoft 365 (y compris E3, Business Premium, etc.). Les utilisateurs peuvent sélectionner l'étiquette de sensibilité appropriée directement depuis leurs applications Office (Word, Excel, PowerPoint, Outlook).

Lorsqu'une étiquette est appliquée :

Certaines organisations configurent une étiquette par défaut pour encourager la classification dès la création du document. L'utilisateur peut ensuite modifier cette étiquette selon le niveau de sensibilité réel du contenu, sauf si une politique d'étiquetage obligatoire (mandatory labeling) est mise en place.

Le scanner unifié Microsoft Purview permet de détecter et de classifier automatiquement les données sensibles stockées en local (partages de fichiers Windows, SharePoint Server on-premises, etc.).

Le scanner analyse le contenu des documents en utilisant :

À l'issue de l'analyse, le scanner peut :

Prérequis et licences pour le scanner automatique

L'utilisation du scanner unifié Microsoft Purview nécessite l'une des licences suivantes :

Prérequis techniques :

⚠️ Important : Le scanner est un outil puissant mais nécessite un paramétrage précis (configuration des profils de contenu, règles de classification, gestion des exceptions) pour éviter les faux positifs et optimiser les performances d'analyse.

Lorsqu'une étiquette de sensibilité configurée pour le chiffrement est appliquée à un document ou email, Microsoft Purview Information Protection utilise le service Azure Rights Management (Azure RMS) pour protéger le contenu.

Azure RMS applique un chiffrement AES 256 bits sur l'intégralité du contenu du fichier, et non uniquement sur les métadonnées. Le processus fonctionne comme suit :

Azure RMS établit des stratégies granulaires de contrôle d'accès basées sur l'identité des utilisateurs :

Les droits peuvent inclure :

Point clé : Même lorsqu'un document chiffré par Azure RMS est partagé avec une personne extérieure à l'organisation, la protection reste active.

Cette protection persistante au niveau du fichier garantit que les données sensibles restent sécurisées tout au long de leur cycle de vie, indépendamment des canaux de partage utilisés (email, cloud public, supports physiques, etc.).

Malgré l'automatisation via l'IA, la technologie ne peut pas tout résoudre. 80 % des données non structurées nécessitent un contexte métier pour être correctement qualifiées. L'utilisateur reste le maillon fort s'il est bien outillé.

L'étiquette de sensibilité matérialise la valeur du document pour l'utilisateur. Lorsqu'un collaborateur voit une barre "Hautement Confidentiel" en rouge dans son email, son comportement change (vigilance accrue).

Si Microsoft Purview fournit l'infrastructure de classification et de protection, les entreprises rencontrent souvent un "gap opérationnel" : comment s'assurer que les étiquettes sont bien posées et que les droits restent cohérents dans le temps ?

C’est ici qu’IDECSI intervient en complémentarité native avec Microsoft 365.

Une visibilité centrée sur le risque réel

IDECSI ingère les logs unifiés et les étiquettes de sensibilité Purview pour offrir une vision consolidée :

Les consoles d'administration Microsoft sont conçues pour les experts IT, pas pour les métiers.

Grâce à MyDataSecurity, IDECSI notifie directement le propriétaire de la donnée (Data Owner) en cas d'anomalie sur un fichier classifié :

Cette approche permet de corriger les droits en temps réel, de réduire les faux positifs pour le SOC, et de maintenir une hygiène de données (Data Hygiene) indispensable pour la conformité et l'efficacité de l'IA.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article