Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

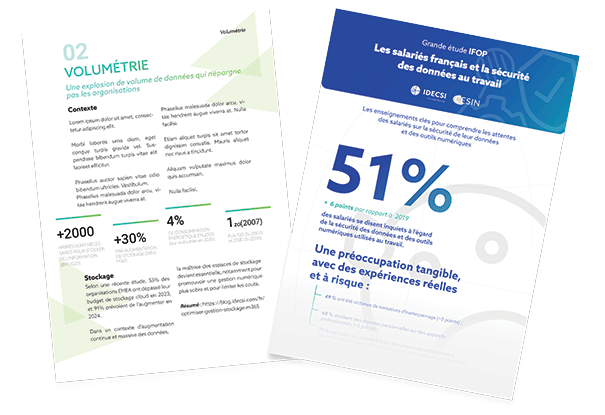

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

28 juin 2019

Dans ce contexte de prolifération de données, d'enjeux de cybersécurité, comment faire pour gagner en visibilité et s’assurer que la situation n’échappe pas aux RSSI ou même aux utilisateurs : les délégations, l’accès aux données sensibles, les partages anonymes…

L’espace de travail ne se limite plus aujourd’hui au poste de travail physique (PC, disque dure, réseau fermé) et à la messagerie. Les utilisateurs partagent facilement des dossiers, donnent des accès, consultent des fichiers, communiquent vers l’extérieur, quel que soit l’endroit où ils se trouvent et le device qu’ils utilisent. Soit une multitude de nouvelles possibilités apportées par l’ergonomie du digital.

En parallèle, les RSSI, DSI, DRH, DPO sont de plus en plus inquiets face à la sécurisation de ces outils et à la protection des données, dont le périmètre s’étend de jour en jour. Cette tendance exponentielle est apportée notamment par la dimension Cloud, Digital et Collaborative.

En effet, dans une récente enquête, Ponemon Institute révèle que 52 % des données sensibles ou confidentielles des entreprises interrogées sont stockées sur SharePoint[1]. Ainsi, pour éviter les débordements et les escalades et assurer la protection des données de chacun, il est important de vérifier que les droits et les permissions sont positionnés sur les bonnes ressources (utilisateurs, applications et documents). Une des difficultés est de s’assurer que chaque collaborateur quel que soit son rôle - un administrateur, un membre du COMEX ou un collaborateur - ait des autorisations appropriées et à jour. Dans certains cas, les accès et permissions à un moment T ne sont que le simple résultat d’une réaction en chaîne : un effet domino des accès et partages au fur et à mesure des échanges et conversations.

Plus il y a d’utilisateurs plus il y a de données créées ainsi, monitorer l’activité d’une multitude d’espaces de stockage ou de librairies et comprendre ce qui s’y passe semble presque impossible. La sensibilisation des utilisateurs reste un moyen indispensable mais n'est plus suffisant.

Comment faire pour gagner en visibilité et s’assurer que la situation n’échappe pas aux RSSI ou même aux utilisateurs ?

De nouvelles fonctionnalités enrichissent les outils régulièrement, le flux d’informations devient quasi ininterrompu. Avec autant de possibilités pour l’utilisateur, il est important de mettre en place une stratégie de gouvernance et d’impliquer l’utilisateur pour s’assurer de la sécurité et l’intégrité du SI, avec un modèle moins traditionnel. Le risque inhérent aux erreurs humaines, de configuration par exemple, augmente lui aussi.

Le point de départ est de déterminer où se trouvent les risques pour trouver la bonne solution de sécurité des données :

La messagerie est-elle compromise en ce moment ? Qui consulte les dossiers SharePoint sensibles ? Y a-t-il des partages extérieurs ou anonymes ? Quels sont les droits actifs, qui peut accéder à quel compte, quels sont les accès et les modes d’accès constatés, quels devices se synchronisent, quelles règles sont paramétrées ?

Faire l’inventaire des accès et des paramétrages illégitimes et les corriger est une étape à forte valeur ajoutée. Mais désormais il faut surtout pouvoir garder la situation saine et observer les évolutions pour s’assurer qu’elle le reste. Les entreprises doivent monitorer ces éléments en permanence pour assurer une sécurité des données au travail avec les salariées. Il faut pouvoir vérifier régulièrement les configurations, les droits et permissions. Être alerté en temps réel dès qu’une opération sensible se produit au sein du SI permet de réduire le temps de détection et de réagir rapidement.

Une protection personnalisée basée sur l’utilisateur pour y détecter les anomalies

En monitorant les différentes données dans Microsoft 365 ou un environnement SharePoint on-premise, il est désormais possible de capter une action suspicieuse à l’échelle de l’utilisateur pour les accès, les partages, la localisation, le changement de droit et de configuration.

La protection personnalisée basée sur l’utilisateur consiste à comprendre ce qui est légitime de ce qui ne l’est pas. Bien au-delà de statistiques, ou d’analyse comportementale classique, une phase d’apprentissage automatique permet d’établir un profil du collaborateur. Enfin, chaque action réalisée peut être analysée dans son contexte exact (géolocalisation, horaires, protocole de connexion, application…) afin de déterminer si celle-ci est légitime où non.

Lorsqu’une alerte est émise, elle peut être adressées aux équipes SSI, à un Personal Security Assistant et/ou un SOC. Elle peut être également adressée directement aux utilisateurs pour un circuit de traitement très court. L’utilisateur visualise les droits, les devices, les délégués, les accès et confirme ou non les informations associées à son compte via une page dédiée MyDataSecurity.

A chaque action potentiellement dangereuse, une nouvelle synchronisation avec téléchargement, un accès à un document ou à une librairie sensible, une délégation full access, l’utilisateur la signale immédiatement au SOC. L’alerte est toute suite qualifiée par l’utilisateur, et l’utilisateur a pour la première fois une visibilité globale sur ses données.

La demande de confirmation à l’utilisateur est ainsi automatisée. Le support traite les alertes ou investigue rapidement en cas d’anomalie majeure via un tableau de bord qui centralise les notifications des utilisateurs et qui consolide la traçabilité des événements. Les utilisateurs deviennent la première ligne de défense de l’entreprise.

La validation par l’utilisateur final a une valeur ajoutée sans précèdent par rapport au fonctionnement d’un traditionnel SOC. Cette approche présente un double avantage : préventif d’une part, puisque chaque utilisateur est sensibilisé à sa propre sécurité ; curatif d’autre part, puisque tout comportement anormal ou malveillant peut être détecter rapidement afin d’y apporter un correctif et de comprendre ce qui s’est passé.

Désormais essentielle pour toute organisation qui souhaite augmenter la sécurité de son SI, la stratégie de gouvernance permet de gérer Qui accède à quoi ? Qui peut faire quoi ? Qui partage quoi. Elle permet une visibilité totale sur les opérations Office 365 notamment les plus sensibles. Quand elle est dynamique et collaborative, la révision des droits et des accès s’affranchit des limites de ressources. Elle offre ainsi un dispositif à l’échelle de l’entreprise et de ses collaborateurs à moindre coût. Les failles de sécurité sont diminuées.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

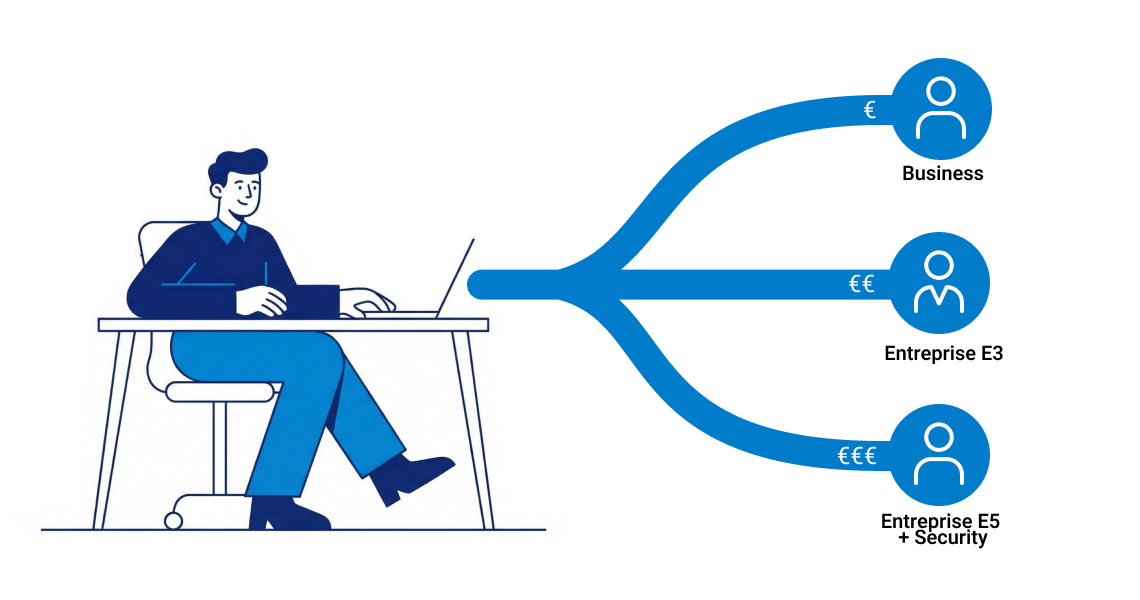

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article