Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

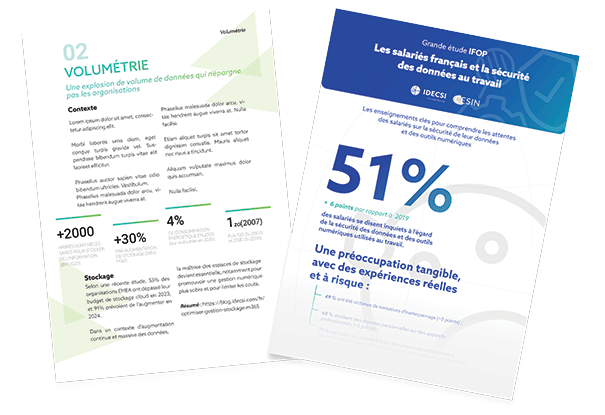

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

27 novembre 2018

Pour la majorité des clients d’IDECSI, l’Audit est le point de départ à une démarche de protection de la messagerie ou de Microsoft 365. Afin de mieux comprendre comment se déroule cet Audit et surtout ce qu’il peut apporter en matière de sécurité, nous nous sommes rapprochés d’un de nos experts : Giovanni Chitano.

Si je devais le résumer en une phrase, je dirais qu’un Audit propose de faire un état des lieux de sécurité précis, sur une période de temps donnée, d’un ensemble de boites email et de bibliothèques SharePoint ou OneDrive.

Plus concrètement, l’audit repose sur l’usage de la technologie IDECSI pour analyser automatiquement les logs d’accès, les permissions et les configurations associées aux boites mails et ressources auditées. IDECSI va produire un rapport global, ainsi que des rapports individuels et consolidés. Ces rapports sont directement exploitables.

Un expert IDECSI peut également intervenir et s’appuyer sur ces résultats pour définir un niveau de risque global et faire des recommandations qui seront présentées et discutées, lors d’une réunion de restitution.

En pratique, IDECSI va consulter et analyser les logs de Microsoft 365 pour vérifier les points suivants :

Il y a d’un côté les problèmes que nous retrouvons de manière très récurrente lors de nos audits, tels que des règles de redirection vers l’extérieur posées par l’utilisateur, des droits full access qui ne sont plus légitimes, par exemple suite à des mouvements internes, ou qui ne sont plus exploités. Ces derniers peuvent avoir été attribués lors d’un remplacement, mais n’ont jamais été supprimés.

De l’autre côté, il nous arrive régulièrement de repérer des situations particulièrement à risque, telles que :

Les Audits sont très automatisés et ne requièrent que peu de ressources. Il s’agit principalement d’avoir accès aux logs de la plateforme auditée ainsi que la liste des comptes à analyser.

De manière plus détaillée, un Audit requiert :

De manière un peu provocatrice, je dirais que l’Audit devient essentiel à toute entreprise qui réalise que l’email représente un problème sérieux de sécurité. Un check up de ce type, proposant une photographie de l’intégrité des messageries auditées et de l’infrastructure Exchange, est nécessaire au moins une à deux fois par an.

Il y a aussi des moments dans la vie de l’entreprise où effectuer un audit flash fait sens, notamment dans des périodes où il faut garantir une plus grande confidentialité de l’information (acquisition, mouvements stratégiques importants, tension sociale, etc). Il nous arrive d’ailleurs également d’intervenir après un incident de sécurité pour identifier les éventuels risques résiduels.

Evidemment, l’Audit s’avère très utile avant la migration vers Office 365 pour cartographier les usages et poser les bonnes questions, ou encore après la migration pour lister les portes d’entrées vers le cloud.

Avant de rejoindre IDECSI, Giovanni était, comme il le dit, « de l’autre côté de la barrière » en tant que responsable de l’infrastructure, en charge de la sécurité, au sein du cabinet d’expertise comptable Dixon-Wilson.

En charge également de la migration Microsoft 365, il a une excellente connaissance des infrastructures on-premise, ainsi que des enjeux sécuritaires de la migration vers le cloud.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

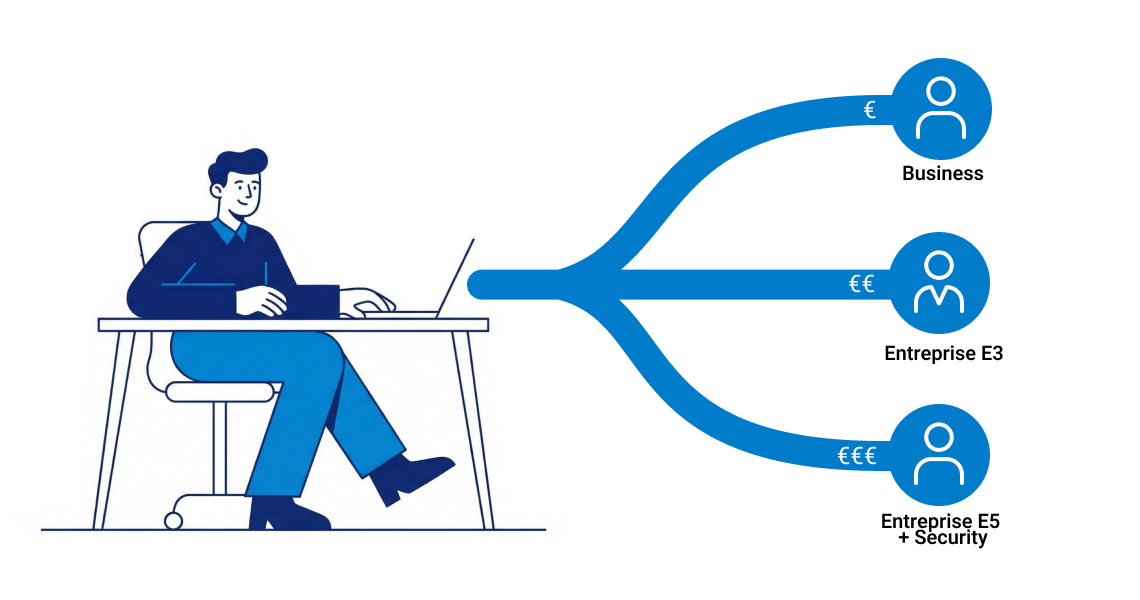

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article