Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

21 octobre 2022

Les nouveaux usages d’outils collaboratifs, notamment dans Microsoft 365 ont changé le rôle de l’utilisateur qui est devenu administrateur de ses données. Il peut partager de la donnée via son OneDrive, faire des partages internes et externes sur Teams via des liens, créer des espaces Teams, rajouter des membres…

Mais cette nouvelle façon de partager favorise les erreurs humaines. Les entreprises doivent être de plus en plus sensibles au traitement de la donnée dans Microsoft 365 : Comment la traiter ? l’identifier ? Quelle politique mettre en place ? Comment appréhender les évolutions des fonctionnalités Microsoft ?

Pour cela, plusieurs éléments sont à prendre en compte pour avoir une bonne maitrise et gouvernance de la donnée, notamment dû au volume important de données à traiter. Focus sur le cycle de vie de la donnée :

Gérer le cycle de vie de la donnée passe notamment par une gestion des permissions et des identités. Microsoft gère et fournit l’architecture et l’infrastructure du tenant. Mais chaque client est responsable de 3 éléments sécurité :

Chaque entreprise a le choix de mettre en place une politique de sécurité appropriée à ses besoins. Pour autant, il faut pouvoir être en mesure de suivre l’activité réelle des données, notamment les différentes identités ayant accès à la donnée.

Les utilisateurs sont maintenant responsables de leurs données. Chaque utilisateur a le pouvoir de modifier les permissions, modifier la donnée ou bien encore l’extraire.

Il y a donc 5 profils d'identité à superviser dans le temps et qui sont fondamentaux pour la protection des données : les utilisateurs, les utilisateurs anonymes, les utilisateurs fédérés, et les utilisateurs Azure AD B2B.

Lire l’article : Gestion des identités : 5 profils à comprendre dans Microsoft 365

Les identités applicatives (administration, applications tierce) peuvent s’avérer dangereuses lorsqu’un utilisateur délègue son consentement à une application. Cette dernière peut faire ce qu’elle souhaite avec les droits qu’on lui a donné. Il faut pour cela pouvoir :

Une application va pouvoir lire les données de mon OneDrive, lire les fichiers auxquels j’ai accédé, ou encore avoir une modification de lecture. Les principales menaces de cette délégation sans gouvernance d’accès peuvent être de l’extraction de données, un dump d’Azure AD pour une attaque future ou encore un ransomware.

Les utilisateurs n’ont parfois pas une grande visibilité des droits accordés à l’application et ne voit pas à quoi elle a accès.

Généralement le consentement délégué est à vie mais les utilisateurs ne le savent pas. Il faut pouvoir suivre et maitriser ces droits dans le temps.

Power Platform permet d’effectuer des connexions entre leurs données et une application de workflow. Le propriétaire peut donc avoir accès à toutes leurs données. Pour cela, il est important de mettre en place une « tenant restriction » et de s’assurer que les corrections sont bien revues par les utilisateurs.

Les données sensibles demandent une protection renforcée. Il faut pouvoir adapter la politique de sécurité en fonction du niveau de confidentialité de l’information et qu’elle soit connue de tous. Cependant la sécurité ne doit pas être vue comme un frein mais plutôt pour accompagner des nouveaux usages digitaux et collaboratifs.

La classification est un outil qui permet justement de gouverner les accès pour 57% des entreprises interviewées par un sondage CESIN.

Microsoft Purview Information Protection permet de classifier, labelliser les données.

Ce framework de protection des données basé sur la classification va permettre de créer :

Mais certaines limites persistent à cet outil Microsoft Purview, notamment la revue des accès sur les données sensibles qui est compliquée et pas possible avec un certain niveau sur Purview ainsi que le traitement des alertes de DLP et de gouvernance.

Découvrir notre replay de webinar : Protection des données sensibles Microsoft 365

Chaque entreprise doit pouvoir suivre les différentes accès et droits dans le temps. Microsoft propose pour cela Azure AD Access Review, proposé dans la licence Azure AD P2.

Les administrateurs Azure AD peuvent suivre et recertifier manuellement des groupes internes et lancer des campagnes auprès des utilisateurs. Il existe 2 grands scenarios de revue des accès :

IDECSI propose 5 fonctionnalités clés pour mieux gérer le cycle de vie de la donnée dans Microsoft 365 et pour répondre à certaines limites rencontrées dans la revue des accès et des partages sur l’environnement Microsoft 365 :

Pour une protection et gouvernance des données efficace, il est important que chaque entreprise puisse suivre qui fait quoi ? qui partage quoi ? qui accède à quoi ? Notamment dans un contexte où l’utilisateur est devenu acteur dans la gestion de ses données, de ses droits, de ses accès et ses partages internes comme externes.

Pour cela, il faut pouvoir lui donner de la visibilité pour qu’il puisse gérer le cycle de vie de ses données dans l’environnement Microsoft 365, et que les services IT puissent réagir rapidement lors d’une anomalie de comportement.

En savoir plus : quelles sont les bonnes pratiques de gestion des partages externes Microsoft 365 à communiquer aux utilisateurs ?

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

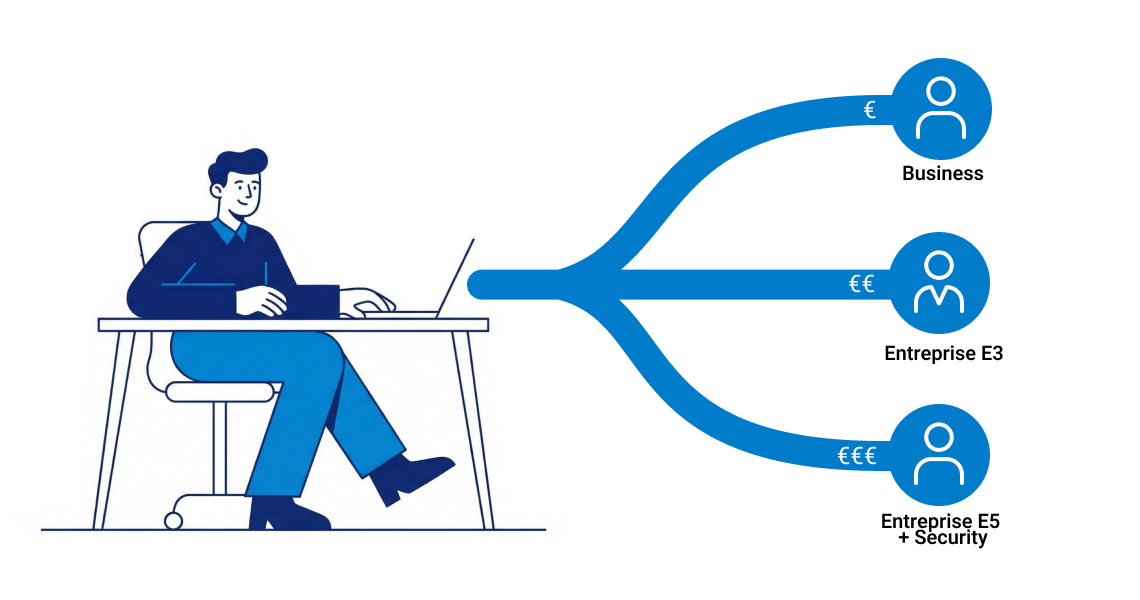

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article