Réduire le volume de données obsolètes dans Microsoft 365 : un enjeu stratégique et durable

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Solutions

Des réponses performantes pour 6 grands défis et difficultés que vous pouvez rencontrer

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

25 février 2022

Avec les outils Microsoft 365, le déploiement de nouveaux services non maîtrisés par les utilisateurs augmentent le risque d’exposition de la donnée.

Selon une récente étude du CESIN, la négligence ou erreur de manipulation d'un administrateur interne ou d'un salarié est l’une des premières causes d’incidents de sécurité. (1)

Voici 4 cas d’usages dans les outils collaboratifs Microsoft 365 à surveiller avec attention pour lutter contre le partage illégitime, involontaire ou encore inapproprié et éviter la compromission et la fuite de données.

Une notion importante ici est le cycle de vie de la donnée. Pour le définir, le cycle de vie de la donnée correspond au processus décrivant la circulation de la donnée dans une organisation de sa création à sa suppression.

Une des difficultés rencontrées par les utilisateurs dans ce contexte collaboratif, c’est la gestion de leurs données dans le temps. En effet, dans une entreprise favorisant la collaboration en équipe, avec des échanges et des partages, il est complexe pour un utilisateur de savoir à tout moment où se trouve sa donnée, qui a des accès et à quelle moment sa donnée doit être revue ou supprimée.

C’est d’autant plus évident lors de collaborations ponctuelles. L’utilisateur va donner des droits sur ses espaces de stockage (équipe Teams, site SharePoint ou dossier OneDrive) ou faire des partages vers l’externe. La revue des droits est alors essentielle pour améliorer la gouvernance des données et encadrer les accès.

Des questions de confidentialité sur les données partagées notamment avec des externes peuvent se poser après la fin d’une collaboration.

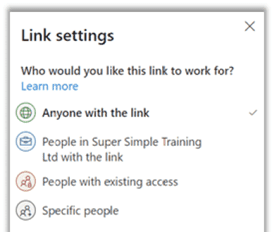

Nous avons le cas du partage anonyme dans lequel un utilisateur va transmettre à son correspondant un lien permettant l'accès au fichier. Bien souvent la personne lorsqu'elle va réaliser ce partage anonyme ne va pas protéger son fichier par un mot de passe.

Le problème, qui peut se poser, est la réduction du niveau de sécurité sur la diffusion du lien : aucune règle de sécurité sur l’identification des personnes et aucune traçabilité sur les accès.

Le propriétaire n’a plus de maîtrise sur ses données : qui a reçu mon lien, qui a accédé à mon document, etc.

La gestion des individus dans les équipes Teams privées ainsi que dans les canaux privés est également importante. Une équipe Teams a vocation à durer dans le temps, tandis qu’un utilisateur peut intervenir sur le projet sur une période bien définie. Si une revue n’est pas effectuée par le propriétaire, cet utilisateur pourra continuer à suivre les conversations, à accéder aux fichiers, même des mois après la fin d’une collaboration.

C’est également une problématique dans SharePoint ou OneDrive. Des droits peuvent être appliqués au niveau des librairies de documents ou plus bas (fichiers, dossiers) en cas de cassage d’héritage. La gestion de ces droits sera donc plus compliquée, car il faudra se rendre dans les différents niveaux du répertoire pour voir et supprimer les droits accordés.

Microsoft propose quelques solutions pour gérer les droits dans le temps : date d’expiration des liens pour les partages Anonymes, Azure AD Access Review.

Mais l’utilisateur n’a aucune vue centralisée ou d’assistance pour contrôler et modifier l’ensemble de ses accès, de ses droits et de ses partages.

Nous le voyons, la revue des accès est une limite des outils Teams, SharePoint et OneDrive.

En savoir plus sur la sécurité SharePoint et les risques d’un surpartage.

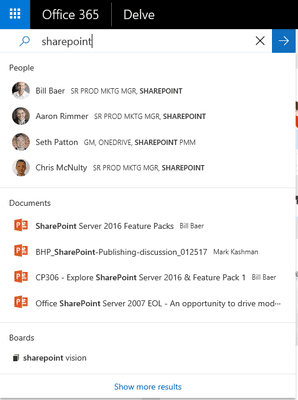

Delve est un moteur de recherche très puissant de la suite Office 365. Il pousse aux utilisateurs les informations susceptibles de les intéresser : fichiers, messages, personnes.

Grâce à son interface ergonomique, l’utilisateur peut accéder rapidement à l’information recherchée depuis sa barre de recherche.

L’outil de recherche DELVE indexe les différents documents partagés intentionnellement ou non. En prenant l’exemple d’un document partagé dans une large équipe Teams ou un site SharePoint, son exposition auprès des collaborateurs va augmenter. Cela peut devenir dangereux, surtout lorsqu’il s’agit de données sensibles ou confidentielles.

De base, on pourrait croire qu’un partage n’est pas réellement un risque, car seules les personnes qui ont le lien peuvent effectivement y accéder. Alors qu’avec l’outil Delve, le partage est indexé et à partir d’une recherche sur une requête anodine, le fichier peut devenir accessible.

Une fois qu’un document est indexé, il est ensuite très difficile de déterminer qui a accédé aux informations. On peut même considérer la donnée comme compromise, car elle peut poser des problèmes d’intégrité ou de conformité.

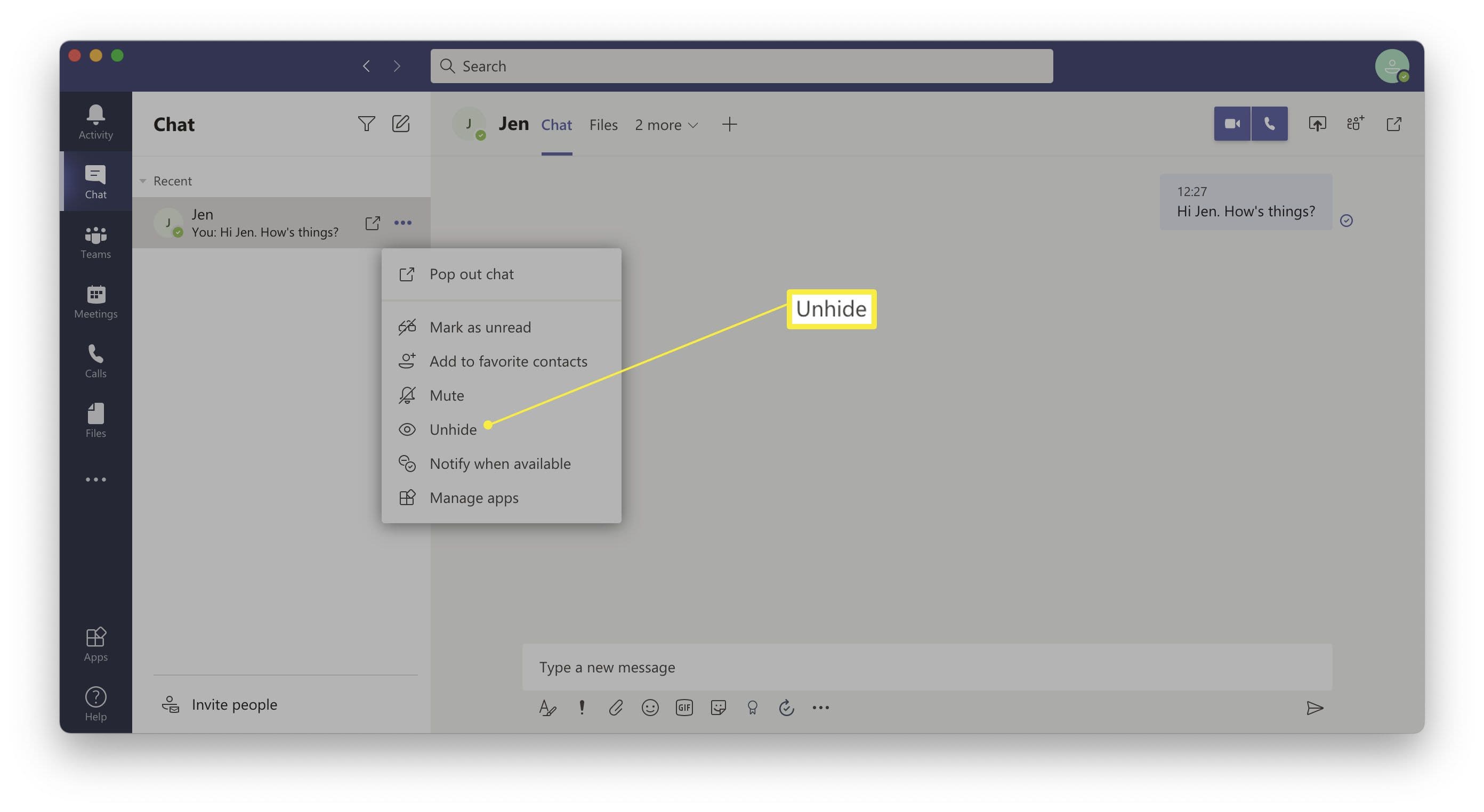

Microsoft Teams, solution de collaboration et de réunions, a rapidement été adopté par les utilisateurs. Les réunions à distance et les conversations Chat sont de plus en plus accessibles pour faciliter la communication. Cependant si l’outil n’est pas bien maîtrisé, la gestion des échanges peut s’avérer complexe.

Les conversations chat ne permettent pas d’avoir une garantie totale sur qui peut accéder à l’information.

En effet, il est impossible de supprimer une conversation Teams et la gestion des membres est ouverte à tous.

Retrouvez toutes les bonnes pratiques sécurité Microsoft 365

Aujourd’hui, les accès sont donc pratiquement permanents. L’exemple des invitations ponctuelles aux réunions est significatif.

Lorsque que je crée une réunion récurrente Microsoft Teams, il est normal que les participants aient un accès permanent au Chat pour retrouver les derniers échanges. Cependant, si j’invite un utilisateur interne ou externe, ponctuellement à une des réunions, celui-ci aura tout de même un accès permanent à la conversation liée. Si l’organisateur ne fait pas une revue régulière des participants, tous les utilisateurs invités ponctuellement ou non, pourront suivre les échanges chat et les fichiers échangés.

La gestion des partages à travers des conversations Teams peut également poser problème. Effectivement, la revue d’un accès n’est pas accessible directement dans Teams, mais à partir du OneDrive du propriétaire.

La modification du lien de partage étant complexe et souvent non connu, l’utilisateur ne va pas revoir les fichiers qui ont été partagés dans le cadre de ses conversations. Les liens d’accès aux fichiers restent donc présents et accessibles indéfiniment.

Power Automate est un outil Microsoft qui permet d’automatiser des tâches ou processus répétitifs. Cette application se connecte à plusieurs sources de données comme des services externes (exemple réseaux sociaux).

Aujourd’hui, la Power Automate de Microsoft 365 permet de créer des flux/workflows pour Outlook, SharePoint et OneDrive pour partager ou automatiser l’envoi et le partage de fichiers, le transfert d’emails, etc.

L’utilisation des règles automatiques depuis la messagerie (inbox rules) est une technique connue par les hackers pour exfiltrer des emails du compte avec les règles de transfert, pour supprimer des emails compromis ou pour copier/coller des informations à l’insu de l’utilisateur.

De la même manière, Microsoft Power Automate permet d'automatiser des tâches et de mettre en place des mouvements latéraux dans le SI et entre les applications connectées. Ainsi détournée de son usage classique, cette fonction permet aux cybercriminels et personnes malveillantes d'exfiltrer des données et d'échapper aux outils de Data Loss Prevention (DLP).

Il est important de détecter immédiatement les opérations dangereuses et de distinguer ce qui est légitime de ce qui ne l'est pas : une règle de transfert potentiellement malveillante, un accès illégitime à des fichiers confidentiels, des partages entre différents groupes d’utilisateurs.

IDECSI augmente la capacité et la fiabilité de détection et réduit les risques inhérents aux outils collaboratifs grâce à sa plateforme de monitoring experte et ses modèles de menaces préconfigurées.

De la même manière, les utilisateurs peuvent identifier les opérations ou actions anormales de leurs outils. Pour cela, il faut leur donner les bons moyens et simplifier la revue des droits et des partages. Les utilisateurs peuvent s’assurer que les opérations sont conformes à la politique de sécurité, à leurs usages et les corriger dans le cas échéant.

IDECSI a mis au point une méthodologie unique pour la revue de droits pour aider les entreprises à :

Simplifiez la revue des accès et des droits grâce à la solution IDECSI

(1) Rapport du CESIN - Baromètre de la cybersécurité des entreprises – Janvier 2021

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Réduire le volume de données obsolètes dans Microsoft 365 : un enjeu stratégique et durable

Lire l'article

Optimiser son Stockage SharePoint Online et réduire les coûts

Lire l'article