Microsoft 365 Copilot : Guide pour les entreprises (2026)

Lire l'article![]() Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Préparez votre tenant à Copilot : identifiez et éliminez les accès non autorisés aux données

Cas d'usages

Sécurité & volumétrie des données sur Microsoft 365

DETOX pour M365 : la solution d'audit dynamique

Découvrez la solution

Les salariés, la sécurité des données et la sobriété numérique - 2024

Télécharger l'étudeRessources

Consulter nos ressources utiles pour améliorer la protection des données

Microsoft 365

21 juillet 2023

Le partage de documents est une activité courante parmi les utilisateurs de Microsoft 365. Partages mal configurés, partages externes et obsolètes, accès invités, utilisateurs inactifs, droits trop permissifs : dans les entreprises, les données partagées via les applications collaboratives cloud posent des questions relatives à la sécurité du système d’information, à la protection des données, à leur intégrité et multiplient souvent le risque de cyberattaques.

En effet, la gestion des accès et des partages se complexifie davantage sur les environnements cloud et collaboratifs tel que Microsoft 365, comment identifier les partages mal configurés, à risque, et éliminer les partages dangereux pour les données ?

Les partages ouverts ont toujours été considérés comme problématiques puisqu’ils représentent un risque, notamment de fuite de données. Chez Forvia (équipementier automobile) par exemple, 80% des compromissions de sites industriels sont liées à un partage ouvert ou à un accès non maîtrisé sur les serveurs de fichiers. Et avec l'ouverture du système d'information, le périmètre classique se dissout de plus en plus.

Selon une récente étude, 10 % des données cloud d’une entreprise moyenne sont accessibles à chaque collaborateur via les solutions SaaS*.

Identifier et réduire le rayon d’exposition des données dans le cloud est clé. Alors quels sont les dommages potentiels si un utilisateur est compromis ? où est la donnée sensible ? comment est-elle partagée, par qui est-elle accessible ?

Lire le cas client de Forvia : la sécurité des serveurs de fichiers

Le partage de liens Microsoft 365 peut entraîner une exposition accidentelle des données, lorsqu'un utilisateur définit des autorisations trop larges, pas adaptées, lors du partage. Par exemple, un utilisateur du compte O365 peut utiliser l'option "Copier le lien" pour partager un document avec une personne. Si le lien est transmis à quelqu'un d'autre ou partagé publiquement, toute personne possédant le lien peut modifier le document.

Ainsi le partage de contenu peut être considéré comme dangereux, lorsque les utilisateurs partagent des informations sensibles avec des personnes non autorisées ou lorsque les autorisations ne sont pas ou plus appropriées.

Par ailleurs, un partage peut en cacher un autre. Les partages ont des implications techniques (ajout d’invités, d’identités, d’objets, durée dans le temps…)

Chaque accès, chaque droit (lien de partages, droits trop permissifs…) devient donc un point d’entrée potentiel dans les environnements numériques contenant des données stratégiques. Pour minimiser le risque, les droits d’accès doivent être régulièrement revus et réduits dans le cloud selon le principe du moindre privilège (principe d’attribution minimale des droits).

L’une des difficultés principales réside dans le fait de ne pas pouvoir maitriser à 100% les politiques de sécurité, conformité et de gouvernance, du fait notamment des comportements déviants – qui sont souvent dû à des erreurs humaines, une mauvaise configuration, une mauvaise connaissance de l’environnement et des outils.

>> A visionner le replay du webinar 3 mesures clés pour cibler et éliminer les partages dangereux

A lire également : Supervision des groupes et des liens de partages dans Microsoft 365

Dans chaque application, les utilisateurs peuvent choisir les paramètres de partages, des autorisations d'affichage ou de modification, et accorder ces autorisations à "Toute personne ayant le lien", "Des personnes spécifiques" ou "Uniquement les personnes de votre organisation" (uniquement pour les utilisateurs de comptes professionnels.

Comment réussir à supprimer ces partages mal configurés, potentiellement dangereux, les accès non légitimes, les permissions non appropriées, de manière « simple et efficace » sur un environnement en perpétuel mouvement, et dans lequel l’utilisateur est quasiment « maitre » de sa gestion ?

Finalement, l’utilisateur n’est-il pas la clé ?

Chaque collaborateur ne devrait pouvoir accéder qu’aux informations dont il a réellement besoin pour son activité professionnelle. Utopique dans ce monde collaboratif ? Lorsqu'une information est partagée, la responsabilité de sa protection est étendue ou distribuée. Chaque collaborateur devrait être responsabilisé sur le partage qu’il fait de la donnée, en particulier dans le temps, et impliquer dans la revue de ces partages.

Il est nécessaire de donner de la visibilité aux utilisateurs sur les points d’attention sur leurs partages trop ouverts, permissifs, considérés comme dangereux pour l’entreprise avec la possibilité de corriger, modifier ces partages.

Les données doivent être au centre de la stratégie de sécurité. Par conséquent, les approches de sécurité classiques montrent leurs limites. C’est pourquoi la sécurité doit également être repensée. La cybersécurité peut être collaborative, participative en impliquant ainsi proactivement les propriétaires de données partagées en vue de limiter ces expositions accidentelles et ces risques inhérents aux données partagées.

IDECSI lance DETOX pour M365, un dispositif qui permet d'auditer les données qui sont partagées en interne comme en externe. La solution restitue l'ensemble des liens de partages, accès, droits et met en évidence aux propriétaires les points d'attention pour leur permettre de corriger en toute simplicité grâce à la technologie MyDataSecurity.

Articles récents

Abonnez-vous à la newsletter pour recevoir nos contenus chaque mois.

Nos articles

Ces articles peuvent

vous intéresser

Prévenir les fuites de données à la vitesse de l'IA dans M365

Lire l'article

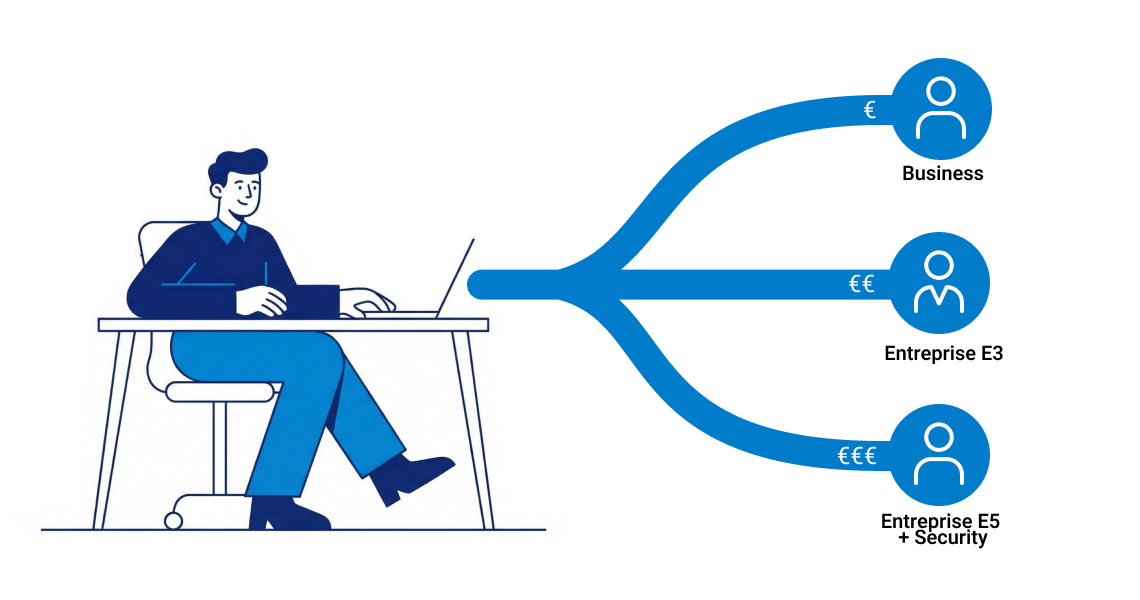

Prix et licences Microsoft Copilot : guide comparatif pour DSI

Lire l'article

Rétrospective 2025 : 5 évolutions clés de la plateforme IDECSI

Lire l'article